Ответы на часто задаваемые вопросы: 1. Для кого предназначен этот FAQ?Большинство специалистов разрабатывающие устройства на микроконтроллерах уже знакомы с темой защиты программ микроконтроллеров, поэтому можно считать, что данный раздел им ни о чем новом не расскажет. Однако имеется огромная армия инженеров и простых потребителей электронных устройств не знакомых с детальной организацией подобной защиты, но желающих либо разобраться в деталях работы имеющегося устройства, либо создать подобное устройство, для них то и предназначен этот сборник ответов на вопросы. 2. Для чего и от кого делается защита микроконтроллеров?Многие производители электронных устройств стараются защитить свое устройство от возможности простого копирования его другим производителем. Им навстречу пошли производители микроконтроллеров, введя в функционал своих изделий защиту от копирования программы (микропрограммы) содержащийся в памяти микроконтроллера. Используя эту защиту от чтения микропрограммы (прошивки) производители электронных устройств могут защитить свой продукт от простого копирования другим производителем. 3. Что представляет собой защита от копирования в микроконтроллере, и почему я сам не могу считать защищенную микропрограмму (прошивку)?Обычно защита от копирования устанавливается во время программирования микроконтроллера путем установки специального бита защиты или нескольких бит в слове конфигурации микроконтроллера. Физически эти биты располагаются в специальных ячейках памяти на кристалле микроконтроллера. Иногда используются другие методы защиты, например защита паролем, но принцип сохраняется. Чтобы снять защиту обычно необходимо изменить значение этого бита или нескольких битов, хотя часто могут использоваться и другие методы считывания содержимого памяти программы микроконтроллера. Обычными методами, например программатором, это сделать не удастся, необходимо сложное дорогостоящее оборудования, которого обычный разработчик электронных устройств не имеет. Поэтому мы, имея необходимое оборудование, знания и опыт, специализируемся на предоставлении подобного рода услуг. 4. Что дает мне снятие защиты от чтения микропрограммы (прошивки)?Допустим, у Вас есть устройство, которое Вы приобрели у одного из производителей электронных устройств и Вы хотите производить такое же, но модифицированное устройство. Но исходников микропрограммы или готовой прошивки у Вас естественно нет, и Вам будет необходимо полностью с нуля разрабатывать и отлаживать микропрограмму. На это, по сравнению с копированием электронной составляющей устройства (схемы), придется потратить много денег и времени. Пользуясь нашими профессиональными услугами, Вы сэкономите и деньги и время на разработку устройства. При наличии устройства или его электрической схемы мы можем восстановить полностью алгоритм его работы и текст микропрограммы на языке программирования Си или Ассемблер. 5. Какова законность таких действий с точки зрения законодательства?Все микропрограммы (прошивки) мы считываем по заказу клиента с целью ремонта его устройства, либо для ознакомления с алгоритмом работы микропрограммы. Вся дальнейшая ответственность за незаконное распространение микропрограммы или иные действия с ней или с её помощью ложится полностью на заказчика. Наша компания работает на территории РФ, поэтому ниже приведем цитату из закона. Законодательство других стран декларирует аналогичную позицию. Статья 1280 ГК РФ. «Свободное воспроизведение программ для ЭВМ и баз данных. Декомпилирование программ для ЭВМ». … 2. Лицо, правомерно владеющее экземпляром программы для ЭВМ, вправе без согласия правообладателя и без выплаты дополнительного вознаграждения изучать, исследовать или испытывать функционирование такой программы в целях определения идей и принципов, лежащих в основе любого элемента программы для ЭВМ, путем осуществления действий, предусмотренных подпунктом 1 пункта 1 настоящей статьи. 3. Лицо, правомерно владеющее экземпляром программы для ЭВМ, вправе без согласия правообладателя и без выплаты дополнительного вознаграждения воспроизвести и преобразовать объектный код в исходный текст (декомпилировать программу для ЭВМ) или поручить иным лицам осуществить эти действия, если они необходимы для достижения способности к взаимодействию независимо разработанной этим лицом программы для ЭВМ с другими программами, которые могут взаимодействовать с декомпилируемой программой… 6. Что представляет собой дополнительная защита от чтения и почему она лучше обычной?Дополнительная трёхуровневая защита предназначена для создания условий невозможности чтения микропрограммы (прошивки) известными методами. Она может включать в себя от одного до трёх уровней защиты: защита от вскрытия корпуса, скрытый внутрикорпусной обрыв ножки используемой программатором для чтения, скрытое внутрикристальное удаление логики управления ножкой используемой для чтения. Первый уровень представляет собой стойкий к кислотам и растворителям тугоплавкий полимер, что не позволяет добраться до кристалла. Второй уровень делает невозможной процедуру считывания программатором без специальных дорогостоящих инструментов. Третий уровень выполняет аналогичную второму функцию, но при этом внутрикристальное восстановление логики управления на внутренних слоях практически не возможно, либо требует очень дорогостоящего оборудования. Учитывая, что в подавляющем большинстве случаев обычная заводская защита легко обходится, дополнительная защита для многих дорогостоящих и сложных устройств является крайне необходимой мерой для предотвращения материальных потерь связанных с попаданием плодов интеллектуальной деятельности в руки третьих лиц. 7. Я хочу установить дополнительную защиту, но я боюсь, что вы считаете мою суперсекретную программу перед установкой защиты. Есть ли какой-то способ установить дополнительную защиту на микросхему, перед тем как я ее окончательно запрограммирую?В данном случае перед установкой нашей дополнительной защиты можно прошить только бутлоадер без основной программы. После того, как мы установим дополнительную защиту, вы уже сможете запрограммировать основную память. Причем бутлоадер для загрузки основной программы должен использовать любой другой интерфейс отличный от основного, использующегося для стандартного программирования, так как основной интерфейс будет отключен после установки нашей дополнительной защиты. Обычно сам бутлоадер не представляет никакого интереса для копирования. В качестве бутлоадера можно использовать свой, либо модифицированный из примеров от производителя микроконтроллера. 8. Я боюсь, что после считывания моя программа может быть передана или использована третьими лицами.Это исключено, мы никогда никому не передаем считанные микропрограммы и восстановленные исходники, не храним и не используем их сами в своих целях.

Задать свой вопрос: [email protected]

|

russiansemiresearch.com

UPD: исправил по возможности огрехи перевода (про ширину запрещенной зоны, магнитную ленту и способ заполнения памяти контроллера).

UPD 2: эта же тема, но для микроконтроллеров AVR, затрагивается здесь и здесь. Вот тут можно заказать чтение прошивки и даже купить спец. приборы.

Оригинал статьи тут.

habr.com

| Значение байта RDP | Значение дополнения RDP | Состояние защиты чтения | ||

|---|---|---|---|---|

| 0xFF | 0xFF | защищенный | ||

| RDPRT | Дополнение байт RDP | Не защищен | ||

| Любое значение | Не значение дополнения RDP | защищенный | ||

| 31-24 | 23-16 | 15-8 | 7-0 | |

| дополненный байт 1 | байт опций 1 | дополненный байт 0 | байт опций 0 | |

| Address | [31:24] | [23:16] | [15:8] | [7:0] |

| 0x1FFF F800 | nUSER | USER | nRDP | RDP |

| 0x1FFF F804 | nData1 | Data1 | nData0 | Data0 |

| 0x1FFF F808 | nWRP1 | WRP1 | nWRP0 | WRP0 |

| 0x1FFF F80C | nWRP3 | WRP3 | nWRP2 | WRP2 |

russiansemiresearch.com

Рекомендации данного раздела относятся к случаю установленной защиты FLASH контроллера через блокирование внутрисхемной процедуры микроконтроллера Bootstrap Loader – в данном случае программатор не может связаться с контроллером для выполнения чтения и записи программ и не распространяются на случаи защиты самих прошивок FLASH, которые, как правило, выполняются путем их привязки к паспортным данным конкретного контроллера. В этом случае прошивка может быть считана с одного контроллера и перезаписана в другой, но двигатель может не запуститься.

Механизм защиты описан в User’s Manual Siemens C509 раздел 10.2.1.

В ячейки 6000–6009 или C000‐C009 заносится следующая информация:

#6000 (#C000) – 23h

#6001 (#C001) – 03h

#6002 (#C002) – 33h

#6003 (#C003) – 13h

#6004 (#C004) – старт. адрес программы, к вып. которой надо перейти (старший байт)

#6005 (#C005) – старт. адрес программы, к вып. которой надо перейти (младший байт)

#6006 (#C006) – длина программы (включая ячейки 6000–6009 или C000‐C009), к выполнению которой надо перейти (старший байт)

#6007 (#C007) – длина программы (включая ячейки 6000–6009 или C000‐C009), к выполнению которой надо перейти (младший байт)

#6008,#6009 (#C008,#C009) -2 байта контрольной суммы.

Программа размещается в ячейках, начиная с #600A (#C00A). Очевидно эта программа должна обеспечить запись/чтение во внешнюю флэш. Для обхода защиты достаточно изменить информацию в любой из ячеек программы.

Для того, чтобы прочитать программу из защищенного от Bootstrap Loader контроллера «ЯНВАРЬ‐5» («МИКАС‐7») или обновить ее, необходимо:

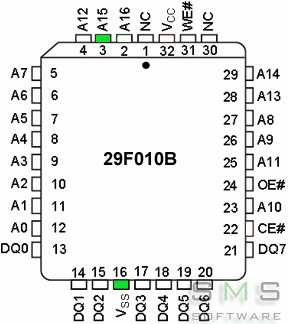

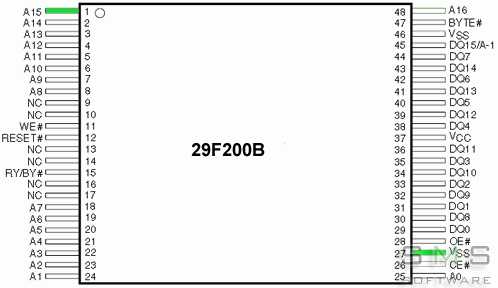

Применительно к контроллерам VS5.1 – процедура полностью аналогична. Замыкать можно контакты 1…8, 18…24, 48. Если расположить ЭБУ разъемом вверх, 1‐й контакт будет верхний в левом ряду (на м/сх обозначен точкой‐углублением).

Для исключения повреждения аппаратной части контроллера замыкание и размыкание контактов микросхемы FLASH необходимо выполнять с особой осторожностью.

Для того, чтобы убрать защиту с программы защищенного от Bootstrap Loader контроллера необходимо «Обнулить» в файле или во FLASH контроллера ячейки #6000 и #C000, но при этом программа контроллера в процессе работы будет формировать соответствующий код «Ошибка ПЗУ контроллера».

1. Январь 5.хх

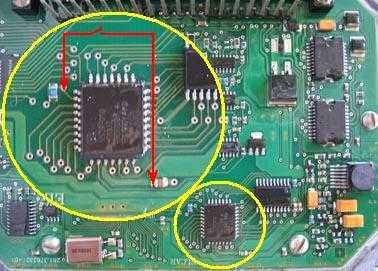

Все вроде понятно. Нужно замкнуть контакт по красной линии и разорвать его сразу после установки связи.

2. VS5.1

Все точно так же как и в Январе 5 (естественно), только удобнее – точки располагаются ближе.

Восстановление доступа к заблокированным ЭБУ

Январь 5.1

Если ЭБУ отказывается программироваться, необходимо разобрать ЭБУ и попробовать на время установки соединения перемкнуть между собой контакты, выделенные зеленым цветом. В примере на рисунке производится замыкание на массу одного из подходящих для этой цели адресных контактов 3–12, 23). Сразу после установки соединения убрать перемычку.

VS5.1 и Январь 7.2

Необходимо разобрать ЭБУ и попробовать на время установки соединения перемкнуть между собой контакты, выделенные зеленым цветом. В примере на рисунке производится замыкание на массу одного из подходящих для этой цели адресных контактов 1–8, 18–25, 48). Сразу после установки соединения убрать перемычку.

Обратите внимание:

| необходимо соблюдать особую осторожность при проведении вышеуказанных действий! Замыкание между собой других элементов схемы ЭБУ может привести к выходу его из строя! |

chiptuner.ru

Если вы любите читать не только дома, но и на природе, то влаго и пылезащищенная книга вам просто необходима.

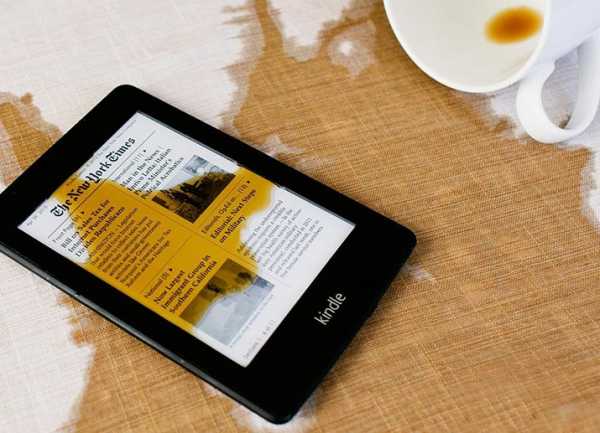

Такая книга рекомендуется всем, кто не может жить без чтения. Читая дома, можно нечаянно пролить на устройство кофе или утопить в ванной. Если вы читаете на пляже, то вероятность повредить вашу книгу становится еще больше.

Защищенная книга от японской компании оснащена 6,8-дюймовым экраном E Ink HD с разрешением 1430 × 1080 имеющим подсветку, для любителей читать в темноте. Kobo Aura h3O открывает практически все форматы книг и изображений.

Книга работает при погружении в воду до 1 метра в течение 30 минут, с условием, что вы не забыли закрыть крышки портов защитными заглушками.

Характеристики

Стоимость книги Kobo Aura h3O — $215 купить ее можно здесь.

Книга от Amazon, для любителей читать в любых условиях, с отличной подсветкой и длительной работы от батареи(6 недель от одного заряда). Waterfi Waterproofed eReader можно погружать в воду на глубину несколько метров. Книга получилась легкой и тонкой, благодаря этому ее удобно держать в руке, также имеется встроенный Wi-Fi.

Характеристики:

Стоимость книги — $239. Купить Waterfi Waterproofed eReader

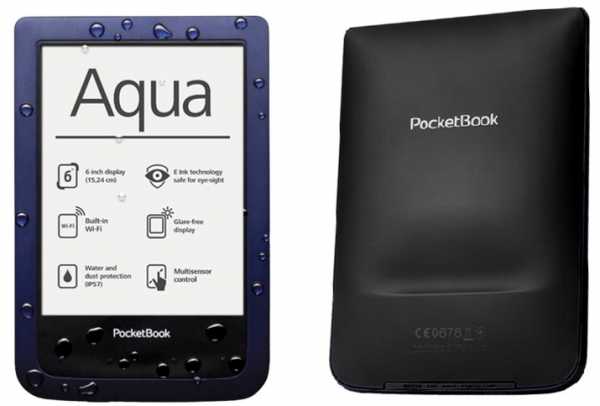

Новый водонепроницаемый PocketBook Aqua можно использовать при любых погодных условиях. Песок, вода или любое другое загрязнение не повлияет на его работу. Поклонники активного отдыха могут использовать ее в любых условиях не опасаясь повреждения.

Характеристики:

Купить книжку PocketBook AQUA можно за $135 здесь

Мы представили три лучшие электронные книги, на наш взгляд. Выбирайте любую из них и ваше чтение будет еще комфортнее.

v-mire.net

В предыдущих статьях уже объяснялось назначение вкладки «HIPS» > «Защищенные объекты» > «Папки с защищенными данными». Добавленные на эту вкладку каталоги в определенной мере защищаются от чтения:

Через интерфейс CIS можно добавлять в список «Папок с защищенными данными» только отдельные каталоги, имеющиеся на локальном диске, но не шаблоны путей и не группы файлов. Формально можно добавить в этот список съемные устройства или виртуальные диски, но для них защита работать не будет.

Чтобы сделать защиту данных более удобной и функциональной, предложу метод добавления в список «Папок с защищенными данными» группы файлов.

Внимание! Данная операция не является официально разрешенной и осуществляется на страх и риск пользователя.

Последовательность действий следующая:

C:\zyx495»;zyx495»;Flags="0" Filename="C:\zyx495\*" DeviceName="C:\zyx495\"» заменить кодом «Flags="1" DeviceName="ReadProtected"»;C:\zyx495» и файл конфигурации можно удалить.Теперь вместо добавления каталогов непосредственно в список «Папок с защищенными данными» будем добавлять их в группу «ReadProtected». Такой способ позволит заносить в этот список любые пути и шаблоны, а не только те, которые доступны через интерфейс выбора каталога.

Например, можно добавить в группу «ReadProtected» шаблон «*\ReadProtected\*». В результате данные в любой папке с именем «ReadProtected», будут защищены от чтения виртуализированными программами (проверялось на Windows 7 x64). Однако это касается только папок на локальном диске.

Данные на сменных носителях не защищаются от чтения из виртуальной среды (хотя все же защищаются от программ, которым заблокирован ресурс «Диск»). Аналогично не защищаются данные на виртуальных шифрованных дисках, которые подключаются как сменные носители.

Таким образом, чтобы данные на виртуальном шифрованном диске были защищены от чтения из виртуальной среды, следует подключать этот диск как локальный, а не как сменный носитель. (В программах TrueCrypt и VeraCrypt тома по умолчанию и монтируются как локальные диски, но существует возможность монтировать их как сменные.) На виртуальном диске можно создать каталог, наподобие предложенного «ReadProtected», — и программы, выполняющиеся в виртуальной среде, будут воспринимать этот каталог пустым. Внимание! Невозможно заранее гарантировать работу этого метода; рекомендую перепроверить защиту после очистки виртуальной среды, повторного подключения виртуальных дисков и перезагрузки компьютера.

Еще один способ защиты данных на виртуальных шифрованных дисках TrueCrypt или VeraCrypt — добавить в группу «ReadProtected» строку «\Device\TrueCryptVolume*\*» или «\Device\VeraCryptVolume*\*» соответственно; диски также подключать как локальные. В этом случае шифрованный диск будет защищаться целиком. Опять же, рекомендую тщательно проверить этот способ защиты перед использованием.

kibinimatik.blogspot.com

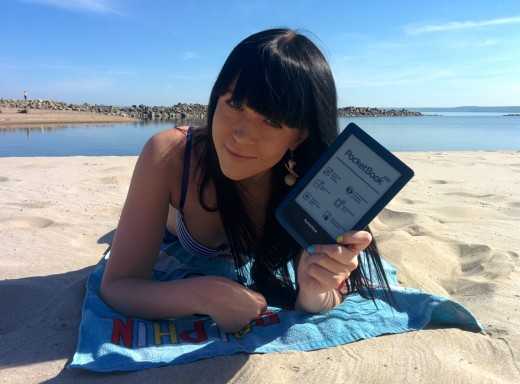

Чтение книг — полезнейшее из занятий. Сейчас всё большее количество людей отдают предпочтение электронным читалкам ввиду их практичности. На дворе лето, а значит — пляжи, море, речка, выезды на природу и ещё множество способов загубить мобильную технику попаданием в неё грязи или воды. Мы серьёзно озадачились поиском недорогой качественной электронной книги, способной с честью выдержать как погружение в воду, так и закапывание в песок или землю.

К нашему удивлению, рынок читалок вообще не даёт альтернатив при выборе защищённого от воды и грязи устройства. Неужели они думают, будто 100% людей читают исключительно дома, лёжа на диванчике? Речь даже не идёт о пляже и природе. Как насчёт полежать в ванной с любимой книгой без риска утопить девайс?

В итоге мы нашли подходящую по требованиям читалку среди модельного ряда PocketBook и решили затестировать её на пляже.

PocketBook 640 — E Ink читалка с 6-дюймовым антибликовым мультитач-экраном, встроенным Wi-Fi модулем и защитой от воды и пыли класса IP57.

Начнём с главного. IPxx — это международный стандарт обозначения уровня защищённости электрооборудования.

Первая цифра показывает вероятность попадания в устройство мелких предметов (в том числе пыли). Пятёрка означает «Пылезащищённое. Некоторое количество пыли может проникать внутрь, однако это не нарушает работу устройства. Полная защита от контакта».

Вторая цифра говорит о степени противостояния воде. Семёрка означает «Кратковременное погружение на глубину до 1м. При кратковременном погружении вода не попадает в количествах, нарушающих работу устройства. Постоянная работа в погружённом режиме не предполагается».

В теории, такого уровня защиты вполне хватит. Случайно уронили устройство в воду и тут же достали. Кто-то случайно пролил на читалку воду. Вряд ли кому-то придёт в голову читать под водой.

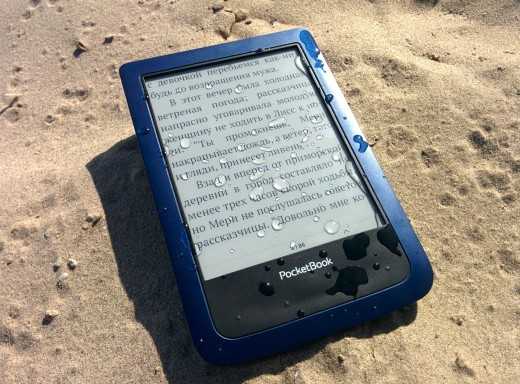

Эксперимент проходил так: экран PocketBook 640 был обильно полит речной водой, после чего его взяли в руки, стряхнули жидкость и продолжили читать.

На экране осталось несколько крупных капель, которые опасно скопились у нижней границы экрана, но довольно быстро высохли на солнце. По нашим наблюдениям внутрь вода не попала благодаря резиновой рамке, являющейся прокладкой между пластиковым корпусом устройства и экраном.

Она же выступает в качестве эластичной поверхности физических кнопок навигации. Нажимаются они довольно легко и позволяют комфортно пользоваться устройством без необходимости трогать экран. Нет ничего лучше, чем полапать девайс испачканными в мокром песке руками. Данная манипуляция никак не сказалась на дальнейшей эксплуатации. Песок высох и «сдулся» сам по себе. Выделенных кнопок на лицевой стороне по факту нет, а потому забиться песку оказалось некуда.

Кнопка питания располагается на нижней грани устройства. По всей видимости, под ней скрывается некая водонепроницаемая мембрана, из-за чего успешное нажатие кажется не столь очевидным. Мы готовы смириться с такими мелочами.

Здесь же находится Micro USB порт, спрятанный под резиновую откидную заглушку. Она плотно прилегает к корпусу и выглядит вполне надёжно.

E Ink, в отличие от экранов планшетов и смартфонов, не бликует на солнце. Вообще. На фотографиях видно, как устройство, направленное экраном на солнце и снятое под углом, по-прежнему сохраняет возможность ясно видеть текст.

Используемая в данной модели технология E Ink Pearl, согласно Википедии, даёт ещё большую чёткость и контрастность текста.

В PocketBook 640 есть модуль Wi-Fi, а также предустановлены сервисы Dropbox, «Книги по Email» и ReadRate. В теории, используя один только Dropbox, можно совершенно спокойно организовать свою библиотеку и управлять ей, не подключая ридер к компьютеру по проводам.

| Габариты | 114,6 х 174,4 х 9 мм |

| Дисплей | 6″ E Ink Pearl™ (600×800), 166 dpi |

| Материал экрана | Стекло |

| Количество градаций серого | 16 |

| Цвет | темно-синий |

| Батарея | Li-Ion, 3,7 В, 1300 мАч, до месяца без подзарядки (время работы зависит от режима использования и выбранных пользователем настроек) |

| Процессор | 1 ГГц |

| Оперативная память | 256 МБ |

| Flash-память | 4 Гб объём памяти, доступной пользователю, может варьировать в зависимости от конфигурации программного обеспечения вашего устройства |

| Интерфейс | Micro USB |

| Слот памяти | — |

| Аудио-выход | — |

| Форматы книг | EPUB DRM, EPUB, PDF DRM, PDF, FB2, FB2.ZIP, TXT, DJVU, HTML, DOC, DOCX, RTF, CHM, TCR, PRC (MOBI) |

| Форматы изображений | JPEG, BMP, PNG, TIFF |

| Вес | 170 г |

| Гиродатчик | — |

| Сенсорный экран | Емкостной мультисенсорный (технология Film Touch) |

| Динамики | — |

| Камера | — |

| Беспроводная связь | Wi-Fi (802.11 b/g/n) |

| Сервисы и приложения | ReadRate, DropBox, Книги по e-mail, Book Store, Браузер, Калькулятор, Календарь&Часы, Шахматы, Словари, Клондайк, Фото, RSS News, Змейка, Судоку, Рукописные заметки |

| Материал корпуса | Пластик, покрытие ‘soft touch’ |

| Разработчик | Obreey Products |

»

В целом, PocketBook 640 полностью оправдал наши ожидания. Бюджетный девайс с качественной сборкой, эргономичный, лёгкий, прошедший тест водой и песком — его можно смело советовать всем, кто собирается провести это лето на пляже, а также любителям почитать в ванной.

lifehacker.ru