Универсальный двухканальный анализатор CAN шины

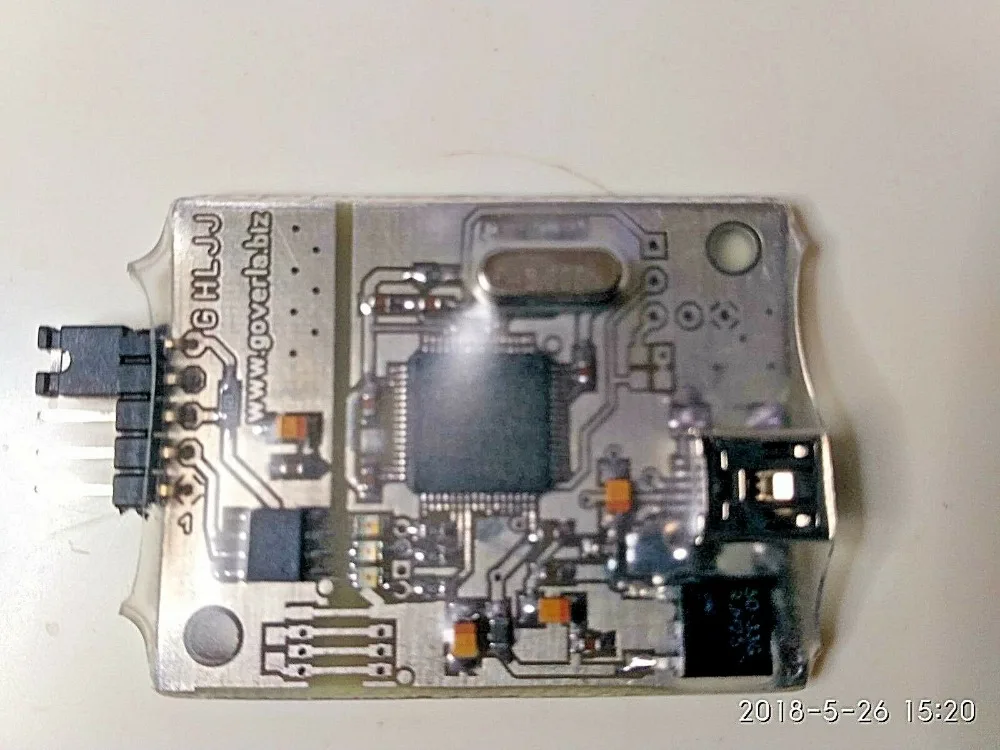

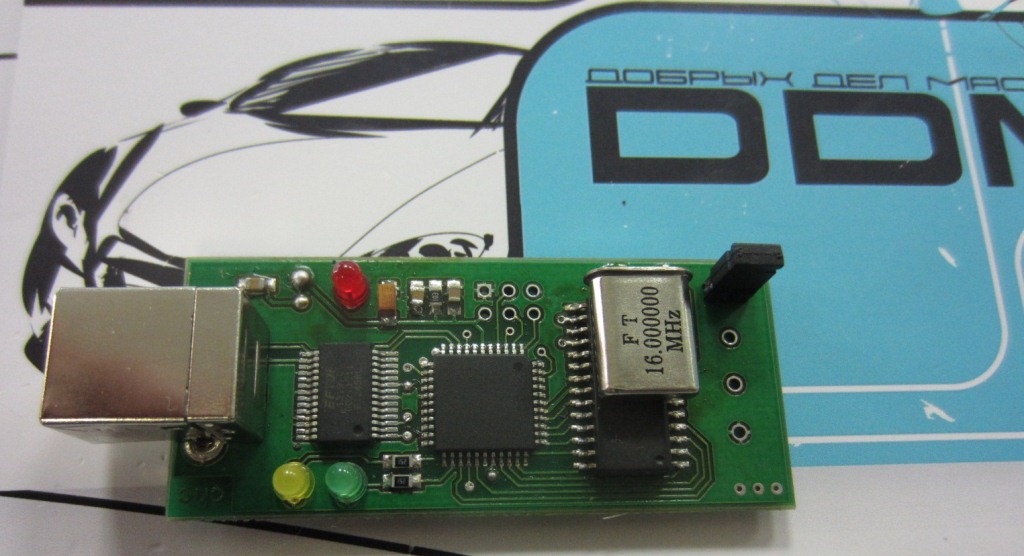

Интерфейс CAN-Hacker 3.2 поставляется без корпуса, поэтому будьте аккуратны при работе с ним. Прибор может выйти из строя от воздействия статического электричества и при работе с компьютерами с неисправными источниками питания или зарядными устройствами. Гарантия на бескорпусные приборы не предоставляется, но содействие в ремонте оказывается.

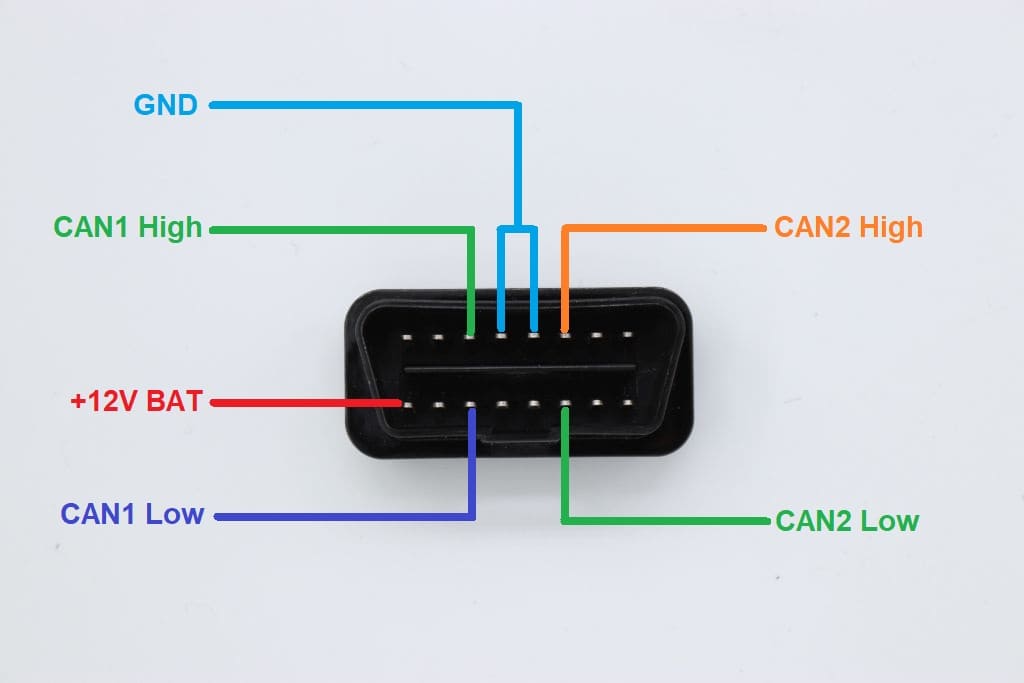

Прилагаемый CAN кабельНазначение контактов основного разъема

DIP переключатель на плате устройства служит для подключения резисторов терминаторов 120 Ом между линиями CAN-High и CAN-Low.

CAN-Hacker 3.2 поможет решать следующие задачи:

Все эти возможности окажут неоценимую поддержку в процессе ремонта автомобилей, а так же во время установки и разработки дополнительного охранного, телематического и навигационного оборудования для любой подвижной техники.

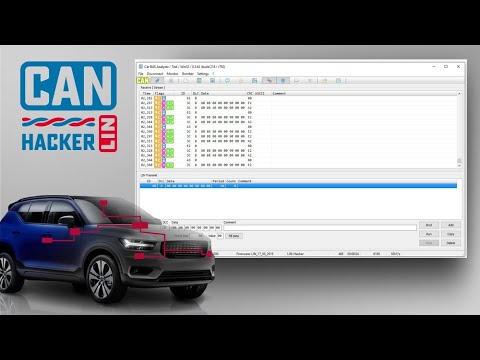

Поставляемое программное обеспечение:CARBUS Analyzer – программа анализатор шины CAN и LIN.

Поддерживаются следующие дополнительные опции:

Активация доп. опций осуществляется при помощи программы UBT – инструкция

Внимание! CAN-Hacker 3.2 – это устройство без корпуса! Следует избегать следующих условий использования:

3В на печатную плату прибора

3В на печатную плату прибора

ВНИМАНИЕ ! Вся ответственность за результаты использования программного обеспечения CARBUS Analyzer и оборудования CAN-Hacker лежит на его пользователе! Разработчики и продавцы данного программного обеспечения и оборудования не несут ответственность за действия пользователя и их последствия.

Правила оказания технической поддержки.

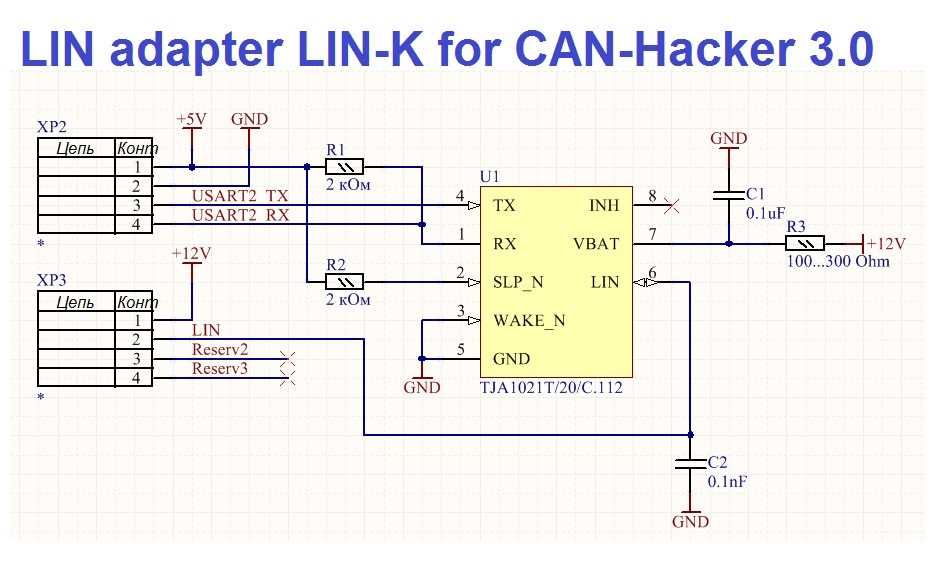

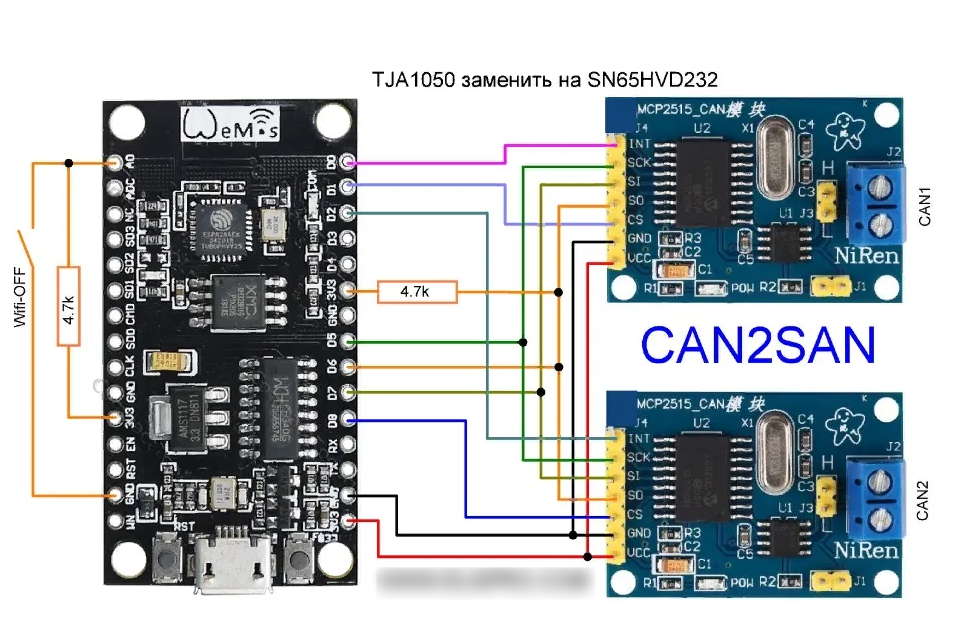

USB-CAN интерфейс, или просто CAN хакер своими руками

28-11-2016, 20:46 Схемы на микроконтроллерах Просмотров: 78 869

Автор: max

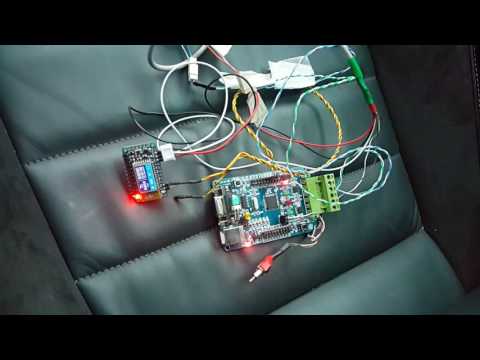

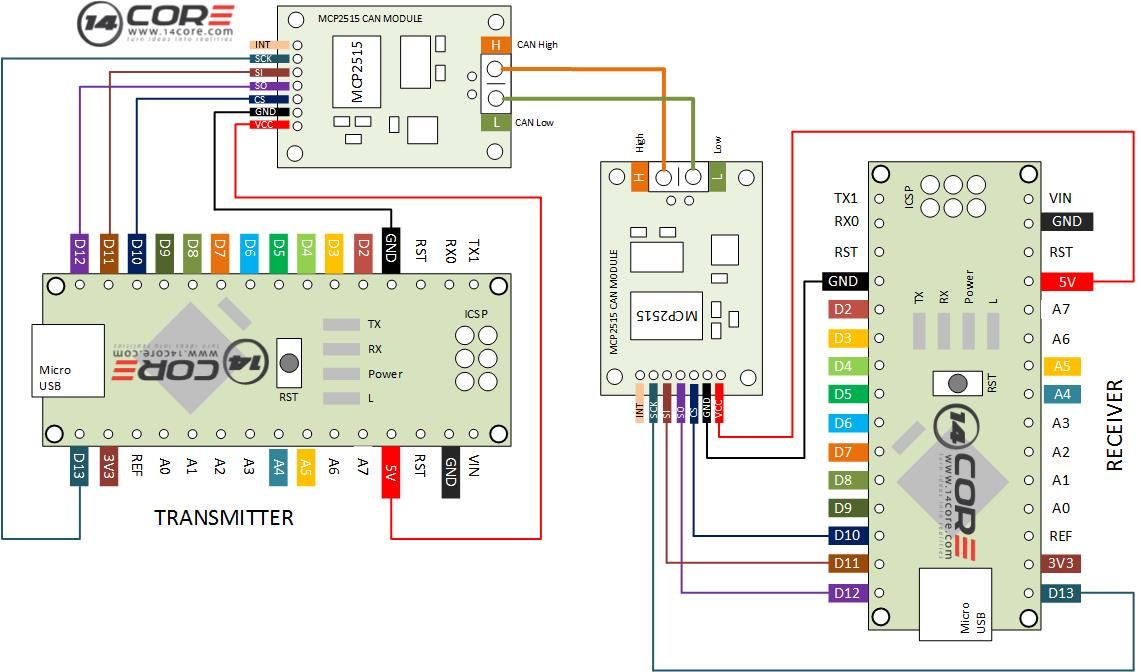

В последнее время, как в автомобилях так и в промышленной автоматике, очень часто стал применяться так называемая CAN (Controller Area Network) шина. Высокая скорость передачи данных, отличная помехоустойчивость и возможность объединения множества устройств в одну сеть, делают ее практически вне конкуренции с другими шинами. Для передачи данных по КАН шине достаточно двух проводов, или иными словами одна витая пара. Подробности работы CAN шины описаны неоднократно, кому интересно тот найдет и почитает. Нас больше интересует как же подключится с помощью компьютера, ноутбука или планшета к шине КАН. Для данной задачи я изготовил

адаптер шины USB to CAN

который позволяет подключится с помощью ПК к любой CAN шине, смотреть пакеты которые по ней идут, записывать их, а также есть полноценная возможность слать свои данные в CAN шину!

Адаптер USB to CAN будет полезен авто электрикам, он отлично подходит для отслеживания пакетов людям которые изготавливают CAN подмотки одометров, а так же инженерам которые работают с автоматикой, которая использует КАН шину.

Устройство выполнено с применением микроконтроллера фирмы microchip PIC18F1XK50. как контроллере с SPI интерфейсом MCP2515, и высокоскоростного КАН трансивера mcp2551. ВАЖНО!!! микросхемы КАН контроллера MCP2515 бывают в разных корпусах, и у них не совпадают выводы, плата разведена под MCP2515IST. если будете пихать с другими буквами придется брать даташит, сверять ноги и разводить под ваш экземпляр. Нумерация выводов в плате и схеме не совпадает, так как на схеме MCP2515 нарисована в другом корпусе!

И так вот схема адаптера USB to CAN.

В принципе ничего особо сложного, если сравнивать с теми схемами которые гуляют по сети. Схема 100% работает, я по мимо того что сделал прототип я его еще и испытывал, если не поленюсь то запишу видео, как работает с CAN подмоткой спидометра, а может и на работе к автоматике подключу для наглядности. Собственно под сей девайс я развел печатную плату, по размерам получилось 55 х 45мм. все компоненты SMD кроме нескольких перемычек. Вот собственно и плата.

Вот собственно и плата.

Ну я думаю все понятно где что, на плате предусмотрена перемычка бутлоудера для программирования контроллера, так же перемычка терминатора, и собственно контакты шины CAN. плату делал пленочным фоторезистом, ничего сложного в ней нет, разьем стоит MINIUSB не микро!

Для работы с КАН адаптером можно использовать разные программы, но я рекомендую программу CANHacker, про нее будет отдельная статья с вылеченной от жадности разработчиков рабочей прогой, она достаточно функциональна, имеет функцию фильтрации пакетов, что часто бывает просто незаменимо, также запись данных как с шины, так и в шину, в том числе и записанных ранее (эмуляция работы некого устройства).

Теперь самое интересное, прошивка) а там все интересно, я уже не помню но по моему шил все через USB без программатора, ну короче вам повезет если с завода у вас прошит бутлоадер в контроллере, если нет то в архиве с прошивкой есть описание как прошится. В архиве самая последняя версия прошивки, бутлоадер на всякий случай, драйвера под виндовс и линукс, в общем разберетесь. При прошивке не забываем установить перемычку BOOT.

При прошивке не забываем установить перемычку BOOT.

=====================================

В папке Bootloader есть хекс файл его нужно прошить в контроллер, программатором! потом поставить перемычку бутлодера, и подключить к компу по юсб. далее утилитой Mphidflash заливаем черею юсб прошивку, команда mphidflash -Write USBtin_firmware_v1.7.hex, после обновления отключаем кабель, снимаем перемычку, и устройство готово!, ставим драйвера и пользуемся. Ну по крайней мере по памяти было все как-то так)

=====================================

Правильно прошитое и работающее устройство должно определится как ком порт.

Так же коротенькое видео работы КАН интерфейса с перехватом пакетов от промышленного оборудования.

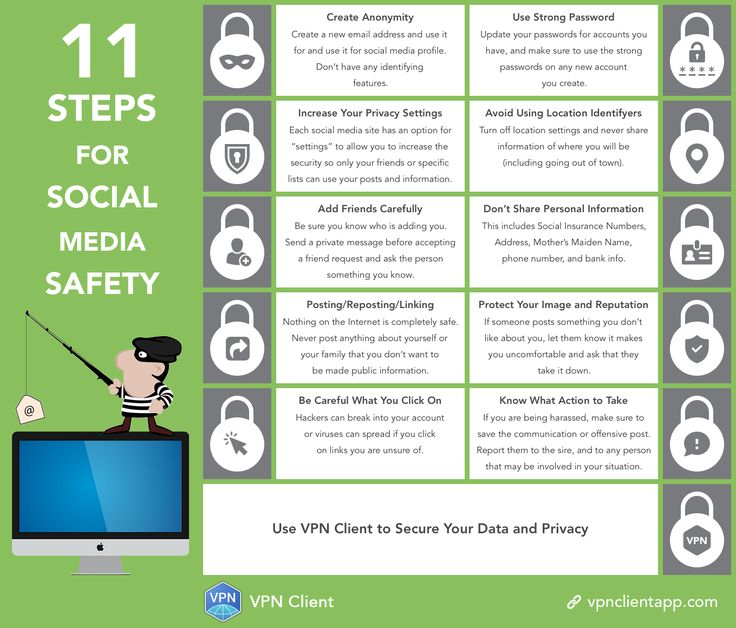

Электронные письма, взломанные киберпреступниками, представляют собой кладезь личных данных и потенциально доступ ко всем вашим другим учетным записям. Учитывая количество онлайн-аккаунтов, связанных с электронной почтой, включая онлайн-банкинг и онлайн-покупки, восстановление после взлома электронной почты очень чувствительно ко времени. Вам придется действовать быстро и осторожно, чтобы свести к минимуму ущерб для вашей личности, финансов и окружающих вас людей. Читайте дальше, чтобы узнать, как происходят взломы электронной почты и что делать, если вы стали жертвой взлома электронной почты.

Учитывая количество онлайн-аккаунтов, связанных с электронной почтой, включая онлайн-банкинг и онлайн-покупки, восстановление после взлома электронной почты очень чувствительно ко времени. Вам придется действовать быстро и осторожно, чтобы свести к минимуму ущерб для вашей личности, финансов и окружающих вас людей. Читайте дальше, чтобы узнать, как происходят взломы электронной почты и что делать, если вы стали жертвой взлома электронной почты.

Основные причины, по которым кто-то может стать жертвой взлома электронной почты, включают:

Мошенничество с фишингом:

Дополнительная информация. Преступники используют методы социальной инженерии, чтобы обманом заставить жертв передать свои пароли электронной почты. Часто они могут быть очень убедительными.

Нарушения данных:

Хакеры могли получить ваши учетные данные электронной почты в результате утечки данных. Если вы используете один и тот же пароль для нескольких учетных записей, то одна взломанная учетная запись означает, что хакер может получить доступ ко всем из них. Иногда хакеры покупают пароли в даркнете, где киберпреступники продают их после успешной утечки данных.

Не выходить из системы после использования общедоступного ПК или устройства:

Если вы используете общедоступный ПК для проверки электронной почты, но не выходите из системы после этого, то пользователь после того, как вы сможете получить свой пароль и использовать его для взлома ваш счет. Всегда правильно выходите из системы после использования общедоступного ПК или устройства. Кроме того, помните, что общедоступные ПК могут быть заражены вредоносными или шпионскими программами, поэтому действуйте осторожно.

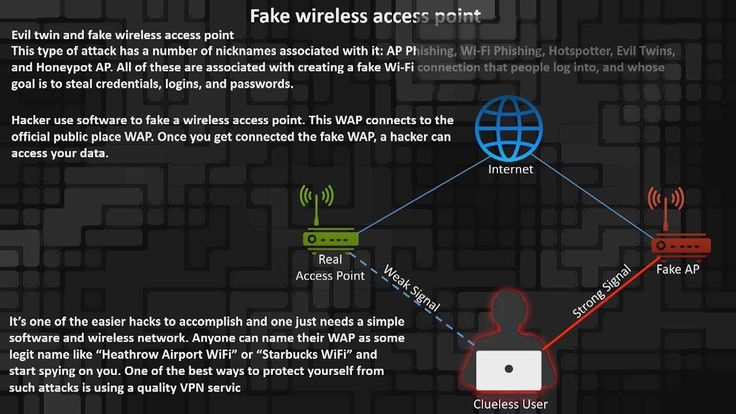

Использование общедоступной незащищенной сети Wi-Fi:

Бесплатные общедоступные Wi-Fi-соединения, например, в кафе или аэропортах, часто не защищены или практически не защищены. Это позволяет хакерам легко отслеживать трафик, проходящий через него, включая данные вашей электронной почты. Один из способов избежать этого — использовать сети, которым вы доверяете или которые защищены паролем. Использование VPN — виртуальной частной сети — также помогает, поскольку оно защищает и шифрует ваше соединение.

Слабые или легко угадываемые пароли:

Если вы используете слабый или очевидный пароль, хакеры могут угадать, что это такое. Надежный пароль должен состоять не менее чем из 12 символов (в идеале — длиннее) и состоять из букв верхнего и нижнего регистра, символов и цифр. Использование менеджера паролей может помочь вам отслеживать несколько паролей.

Отсутствие актуального антивирусного программного обеспечения:

Использование качественного антивируса и его регулярное обновление — лучший способ защитить ваши устройства от вредоносных программ, предназначенных для кражи ваших паролей. Вредоносное ПО может заразить ваш компьютер через скомпрометированные вложения или загрузки.

Если вы подозреваете, что ваша электронная почта была взломана, предупредительные знаки включают:

Ваш пароль больше не работает

Одним из самых явных признаков взлома является то, что вы больше не можете войти в свою электронную почту. Если вы вводите свой обычный пароль электронной почты, и он не работает, вероятно, кто-то другой изменил его. Получив доступ к вашей электронной почте, хакеры часто меняют пароль, чтобы вы не могли войти в систему.

Получив доступ к вашей электронной почте, хакеры часто меняют пароль, чтобы вы не могли войти в систему.

В вашей учетной записи есть электронные письма, которые вы не узнаете

Однако хакеры не всегда меняют ваш пароль, и иногда вы все еще можете получить доступ к своей учетной записи электронной почты. Вы можете заметить, что в папке отправленных есть сообщения, которые вы не узнаете, потому что не отправляли их. Или, возможно, в вашем почтовом ящике есть электронные письма для сброса пароля с веб-сайтов, которые вы не запрашивали, поскольку хакеры могут использовать доступ к вашей электронной почте, чтобы попытаться изменить ваш пароль на других сайтах. Сообщения, которые вы не узнаете, являются признаком того, что хакер может получить доступ к вашей учетной записи.

Друзья говорят, что они получали от вас странные или спам-сообщения

w3.org/1999/xhtml»> Если ваши контакты сообщают о получении спама с вашего адреса электронной почты, это тревожный сигнал о том, что ваша электронная почта потенциально была взломана и что ваши данные находятся под угрозой.В вашем журнале отображаются разные IP-адреса

У некоторых провайдеров электронной почты есть инструмент, который показывает ваш IP-адрес — это означает, что каждый раз, когда вы входите в свою учетную запись электронной почты, ваш IP-адрес записывается. Например, в Gmail, если вы прокрутите страницу вниз, в правом углу вы увидите слово «Подробности». Если вы нажмете на это, вы увидите местоположения IP-адресов, с которых был осуществлен доступ к вашей учетной записи. Если вы получаете доступ к учетной записи только из дома или с работы, IP-адрес будет отображать эти адреса. Если кто-то еще имеет доступ к вашей учетной записи электронной почты, будут показаны разные IP-адреса.

Если вы считаете, что ваша электронная почта была взломана, естественно предположить самое худшее, например: «Может ли кто-нибудь взломать мой банковский счет с помощью моего адреса электронной почты?»

Ваша учетная запись электронной почты является сокровищницей ценной информации, поэтому хакеры хочу овладеть им. Любой, кто взламывает вашу электронную почту, получает доступ к вашему списку контактов, который они могут использовать для попыток фишинга с целью дальнейшего мошенничества. Кроме того, из содержания ваших электронных писем они будут иметь хорошее представление о том, на каких веб-сайтах у вас есть учетные записи, включая финансовые и банковские сайты. Они могут использовать вашу электронную почту, чтобы сбросить пароли других учетных записей, получить доступ к кредитной информации или даже удалить учетные записи. Они могут использовать обнаруженную информацию, чтобы украсть деньги или получить личные данные, которые они могут продать в даркнете.

Они могут использовать обнаруженную информацию, чтобы украсть деньги или получить личные данные, которые они могут продать в даркнете.

В конечном счете, наши адреса электронной почты часто являются основным идентификатором во многих процессах входа в систему. Если хакер хочет получить доступ к вашим онлайн-аккаунтам, то знание вашего адреса электронной почты — отличный первый шаг.

Итак, что делать, если мошенник получил ваш адрес электронной почты и взломал вашу учетную запись? Вот шаги, которые вы можете предпринять, чтобы защитить себя:

Как указано в руководстве FTC по взлому электронной почты, первое действие, которое нужно предпринять, если ваш аккаунт взломан, — запустить комплексное антивирусное сканирование. Пропустите параметр «быстрое сканирование» в пользу глубокого сканирования для выявления и устранения всех видов вредоносных программ (включая трояны, шпионское ПО и кейлоггеры, которые могут отслеживать нажатия клавиш даже после обнаружения взлома) и потенциально нежелательных приложений.

Пропустите параметр «быстрое сканирование» в пользу глубокого сканирования для выявления и устранения всех видов вредоносных программ (включая трояны, шпионское ПО и кейлоггеры, которые могут отслеживать нажатия клавиш даже после обнаружения взлома) и потенциально нежелательных приложений.

Хакеры не хотят иметь доступ к вашей учетной записи, чтобы отправлять вашим друзьям неприятные сообщения — они ищут способы выманить у вас деньги или совершить мошенничество с кредитными картами. Например, хакеры нацелены на компании, которые регулярно отправляют средства банковским переводом. Как только учетная запись электронной почты будет скомпрометирована, они могут отправлять свои собственные несанкционированные переводы. По данным Центра по борьбе с интернет-преступностью ФБР, компрометация деловой электронной почты (BEC) привела к финансовым потерям в размере 2,4 млрд долларов США в 2021 году по сравнению с 1,8 млрд долларов США в 2020 году9. 0003

0003

Чем раньше вы запустите антивирусную проверку, тем лучше. Важно убедиться, что ваша система чиста, прежде чем изменять любую другую конфиденциальную информацию, чтобы избежать перезапуска цикла.

Как только ваш компьютер будет свободен от вредоносного ПО, пора сменить пароль. Если вы потеряли доступ к своей учетной записи, вам может потребоваться напрямую связаться с поставщиком услуг электронной почты, чтобы подтвердить, кто вы, и попросить сбросить пароль.

Выберите новый пароль , который отличается от старого, и убедитесь, что он не содержит повторяющихся символов или цифр. Держитесь подальше от паролей, которые явно связаны с вашим именем, днем рождения или подобными личными данными. Хакеры могут легко найти эту информацию и часто используют ее при первых попытках грубой силы получить доступ к вашему аккаунту.

Ваш пароль должен быть уникальным для каждой учетной записи, сложным (то есть состоящим из букв, цифр и специальных символов) и состоящим не менее 12 символов (в идеале больше). Если вам нужна помощь в создании новых паролей или управлении всеми вашими новыми сложными паролями, используйте безопасный менеджер паролей для их безопасного хранения.

Как изменить пароль электронной почты:

Это зависит от провайдера. Например:

Gmail

Yahoo Mail

Изменение паролей для других учетных записей в Интернете также имеет решающее значение. Учетные записи на основе платежей, такие как Amazon, Netflix, компании-эмитенты кредитных карт и даже местная библиотека, нуждаются в сбросе. Обязательно обновите каждый из ваших паролей, чтобы хакеры не смогли взломать и эти учетные записи.

Обеспечение безопасности других ваших учетных записей важно, поскольку второстепенные службы в конечном итоге являются гораздо более ценными целями в этих нарушениях безопасности. Например, ваш банковский счет легко может стать следующим взломом, если мошенник найдет информацию, необходимую для сброса вашего пароля.

Опять же, обязательно используйте уникальный пароль для каждого сайта. Риск повторных взломов увеличивается, если вы используете один и тот же пароль для нескольких сайтов. Избегайте упрощенного входа в систему через электронную почту или аккаунты в социальных сетях

Избегайте упрощенного входа в систему через электронную почту или аккаунты в социальных сетях

Не забывайте также о необходимости защитить свой список контактов. Это хорошая идея, чтобы сообщить своим друзьям, семье и коллегам, что вас взломали.

За период, когда злоумышленники контролировали вашу учетную запись, они могли отправить десятки или даже сотни писем с вредоносным ПО всем, кого вы знаете. Этот тип фишинговой атаки, в свою очередь, дает им доступ к новому набору жертв.

Вы также должны уведомить свои списки контактов на других платформах. Электронная почта может быть лишь одним из путей, которым злоумышленники пользуются, чтобы заманить ваши контакты.

Хотя ваш пароль был наиболее вероятным путем атаки, также возможно, что хакеры взломали вашу учетную запись после ответов на ваши контрольные вопросы.

Используя ложные ответы на секретные вопросы, вы можете подорвать шансы хакера на повторный взлом. Убедитесь, что они запомнились вам, но не могут быть обнаружены через ваши сообщения в социальных сетях или другую общедоступную информацию. Согласно исследованию Google, многие пользователи выбирают один и тот же ответ на распространенные контрольные вопросы. Например, почти 20% американских пользователей ответили «пицца» на вопрос «Какая ваша любимая еда?»

w3.org/1999/xhtml»> Включение многофакторной аутентификации позволяет вам защитить ваши логины и сбросы паролей. Эта аутентификация использует дополнительные адреса электронной почты или текстовые сообщения для дополнительной защиты вашей электронной почты.Если вы еще этого не сделали, обратитесь к своему поставщику услуг электронной почты и сообщите о взломе. Это важно, даже если ваша взломанная электронная почта не привела к потере доступа. Сообщение о взломе помогает провайдерам отслеживать поведение, основанное на мошенничестве. Когда вы сообщаете о взломе, вы защищаете себя и других от будущих угроз, помогая провайдеру улучшить их безопасность.

Кроме того, ваш провайдер электронной почты может предоставить подробную информацию о происхождении или характере атаки. Возможно, вы обнаружите, что нарушение более серьезное и влияет на другие службы, которые у вас могут быть.

Иногда проще начать заново. Найдите минутку, чтобы подумать: взламывали ли это письмо раньше? Ваш провайдер не принимает меры для снижения количества получаемого вами спама? Возможно, пришло время для переключения.

Найдите службу, которая предлагает шифрование электронной почты по умолчанию. Шифрование данных помогает скрыть ваши личные электронные письма в случае взлома серверов провайдера. Хакеры не могут разблокировать эти данные без соответствующего ключа безопасности.

Как изменить адрес электронной почты:

Изменить адрес электронной почты не всегда просто. Большинство почтовых служб не позволяют вам изменить свой адрес электронной почты, а это означает, что вам обычно нужно создать новую учетную запись, а затем перенести свою информацию. Вы можете упростить этот процесс, настроив правильную пересылку и сообщив людям об изменении. Некоторые сервисы позволяют переносить электронные письма из вашей старой учетной записи. После создания новой учетной записи вы можете какое-то время оставить старую активной. Вы можете использовать его в течение некоторого времени, чтобы убедиться, что вы не пропустите ни одного важного сообщения и не заблокируете ни одну из своих учетных записей в Интернете.

Вы можете упростить этот процесс, настроив правильную пересылку и сообщив людям об изменении. Некоторые сервисы позволяют переносить электронные письма из вашей старой учетной записи. После создания новой учетной записи вы можете какое-то время оставить старую активной. Вы можете использовать его в течение некоторого времени, чтобы убедиться, что вы не пропустите ни одного важного сообщения и не заблокируете ни одну из своих учетных записей в Интернете.

Досягаемость хакеров часто намного значительнее, чем показывает простой взлом электронной почты. Это хорошая идея, чтобы обратиться и попросить бюро кредитных историй следить за вашими счетами в течение нескольких месяцев после того, как вас взломали.

Если в последнее время с вами связывались или отвечали на какие-либо подозрительные электронные письма с именами , обратите внимание и на это. Мошенники с гораздо большей вероятностью попытаются установить личный контакт и убедить вас поделиться личными данными, прежде чем они начнут обманывать ваши учетные записи и совершать покупки с помощью вашей кредитной карты. Мошенники знают, что личный контакт часто позволяет им пройти первую линию защиты от спама.

Мошенники с гораздо большей вероятностью попытаются установить личный контакт и убедить вас поделиться личными данными, прежде чем они начнут обманывать ваши учетные записи и совершать покупки с помощью вашей кредитной карты. Мошенники знают, что личный контакт часто позволяет им пройти первую линию защиты от спама.

Если вас взломали, стоит подумать об услуге защиты идентификатора. Эти службы обычно предлагают мониторинг электронной почты в режиме реального времени и розничного онлайн-счета. Кроме того, они также обычно предлагают отчетность по кредитному рейтингу и личную помощь в случае кражи личных данных.

Ищите компании с солидным послужным списком , так как этот вид защиты часто сопряжен со значительными расходами. Убедитесь, что вы пользуетесь законным сервисом, а не замаскированным хакерским мошенничеством, ищущим ваши личные данные.

Кроме того, рассмотрите возможность использования программного обеспечения кибербезопасности со службами мониторинга учетных записей. Расширенные пакеты средств интернет-безопасности отслеживают ваши онлайн-аккаунты на предмет утечки данных. Обычно они предоставят вам полную поддержку и рекомендации в случае утечки или взлома.

Запустите антивирусную проверку всех подключенных устройств, включая ноутбук, планшет и смартфон. Примите меры для защиты облака , так как оно также может содержать ваши личные данные. Измените свои пароли, уведомите своих провайдеров и рассмотрите возможность очистки облачных данных и резервных копий с помощью антивирусного сканирования. Эти меры могут дать вам дополнительное спокойствие.

Обновите базовую антивирусную защиту до постоянной защиты в Интернете, если вы еще этого не сделали. Ищите службу, которая заблаговременно блокирует новые неизвестные угрозы и защищает ваши действия в Интернете.

Ищите службу, которая заблаговременно блокирует новые неизвестные угрозы и защищает ваши действия в Интернете.

Как только вы узнаете, как исправить взломанную электронную почту, защитить себя станет намного проще. Если вы когда-нибудь обнаружите, что ваша электронная почта была взломана, выполните следующие действия, чтобы вернуть контроль и предотвратить будущие проблемы.

Рекомендуемые продукты:

Дополнительная литература:

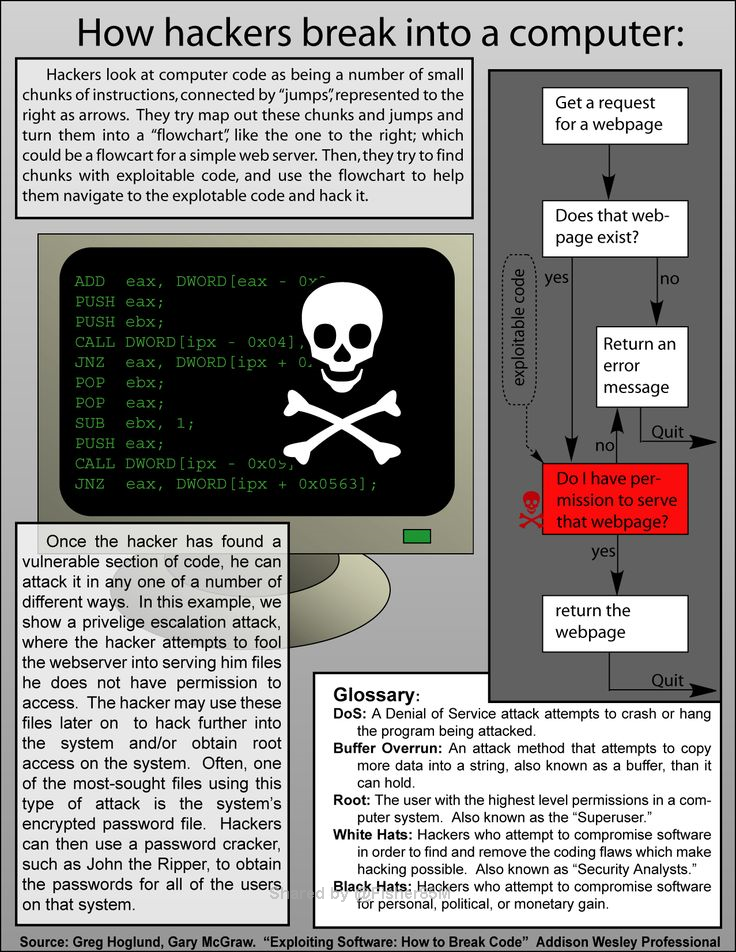

Под взломом понимаются действия, направленные на взлом цифровых устройств, таких как компьютеры, смартфоны, планшеты и даже целые сети. И хотя хакерство не всегда может иметь злонамеренные цели, в настоящее время большинство ссылок на хакерство и хакеров характеризуют его / их как незаконную деятельность киберпреступников, мотивированную финансовой выгодой, протестом, сбором информации (шпионажем) и даже просто для «развлечения». » вызова.

И хотя хакерство не всегда может иметь злонамеренные цели, в настоящее время большинство ссылок на хакерство и хакеров характеризуют его / их как незаконную деятельность киберпреступников, мотивированную финансовой выгодой, протестом, сбором информации (шпионажем) и даже просто для «развлечения». » вызова.

Многие думают, что «хакер» относится к некоему вундеркинду-самоучке или мошеннику-программисту, умеющему модифицировать компьютерное оборудование или программное обеспечение, чтобы его можно было использовать способами, выходящим за рамки первоначального замысла разработчиков. Но это узкий взгляд, который не охватывает широкий спектр причин, по которым кто-то обращается к хакерству. Все ли взломы плохи? Посмотрите это видео, которое даст вам некоторые идеи о различных типах взлома:

Конечно, это только верхушка. Чтобы узнать больше о различных мотивах, которые могут быть у разных типов хакеров, прочтите статью Под толстовкой: почему деньги, власть и эгоизм толкают хакеров на киберпреступления. Кроме того, посмотрите эпизод подкаста Malwarebytes Labs, в котором берут интервью у хакера Sick Codes: 9.0003

Чтобы узнать больше о различных мотивах, которые могут быть у разных типов хакеров, прочтите статью Под толстовкой: почему деньги, власть и эгоизм толкают хакеров на киберпреступления. Кроме того, посмотрите эпизод подкаста Malwarebytes Labs, в котором берут интервью у хакера Sick Codes: 9.0003

Взлом, как правило, носит технический характер (например, создание вредоносной рекламы, размещающей вредоносное ПО в ходе атаки, не требующей вмешательства пользователя). Но хакеры также могут использовать психологию, чтобы заставить пользователя щелкнуть вредоносное вложение или предоставить личные данные. Эта тактика называется «социальной инженерией».

На самом деле правильно охарактеризовать хакерство как всеобъемлющий зонтичный термин для деятельности, стоящей за большинством, если не за всеми вредоносными программами и злонамеренными кибератаками на компьютеры, предприятия и правительства. Помимо социальной инженерии и вредоносной рекламы, распространенные методы взлома включают:

Таким образом, хакерство превратилось из подросткового проказы в растущий бизнес с оборотом в миллиарды долларов, приверженцы которого создали криминальную инфраструктуру, которая разрабатывает и продает готовые хакерские инструменты потенциальным мошенникам с менее сложными техническими навыки (известные как «детские сценарии»). В качестве примера см.: Эмотет.

В качестве примера см.: Эмотет.

В другом примере пользователи Windows, как сообщается, стали мишенью широкомасштабных киберпреступников, предлагающих удаленный доступ к ИТ-системам всего за 10 долларов США через хакерский магазин даркнета, что потенциально позволяет злоумышленникам красть информацию, нарушать работу систем, развертывать программы-вымогатели и многое другое. . Системы, рекламируемые для продажи на форуме, варьируются от Windows XP до Windows 10. Владельцы магазинов даже предлагают советы о том, как те, кто использует незаконные логины, могут остаться незамеченными.

«Хакерство превратилось из подросткового озорства в бизнес с оборотом в миллиарды долларов».

Вообще говоря, можно сказать, что хакеры пытаются взломать компьютеры и сети по любой из четырех причин.

Имеются также случаи взлома, любезно предоставленные правительством Соединенных Штатов.)

Имеются также случаи взлома, любезно предоставленные правительством Соединенных Штатов.)Есть еще одна категория киберпреступников: хакеры, имеющие политические или социальные мотивы по какой-либо причине. Такие хакеры-активисты, или «хактивисты», стремятся привлечь внимание общественности к проблеме, привлекая нелестное внимание к цели — обычно путем обнародования конфиденциальной информации. Чтобы узнать об известных группах хактивистов, а также о некоторых из их наиболее известных начинаний, см. Anonymous, WikiLeaks и LulzSec.

Есть и другой способ анализа хакеров. Помните классические старые вестерны? Хорошие парни = белые шляпы. Плохие парни = черные шляпы. Сегодняшняя граница кибербезопасности сохраняет атмосферу Дикого Запада с белыми и черными хакерами и даже с третьей промежуточной категорией.

Помните классические старые вестерны? Хорошие парни = белые шляпы. Плохие парни = черные шляпы. Сегодняшняя граница кибербезопасности сохраняет атмосферу Дикого Запада с белыми и черными хакерами и даже с третьей промежуточной категорией.

Если хакер — это человек, глубоко разбирающийся в компьютерных системах и программном обеспечении и использующий эти знания для того, чтобы каким-то образом подорвать эту технологию, то черный хакер делает это для кражи чего-то ценного или по другим злонамеренным причинам. Таким образом, разумно приписать любой из этих четырех мотивов (кража, репутация, корпоративный шпионаж и взлом национального государства) черным шляпам.

Белые хакеры, с другой стороны, стремятся улучшить безопасность систем безопасности организации, находя уязвимые места, чтобы они могли предотвратить кражу личных данных или другие киберпреступления до того, как черные шляпы заметят. Корпорации даже нанимают собственных белых хакеров в качестве вспомогательного персонала, как подчеркивается в недавней статье онлайн-издания New York Times. Или компании могут даже отдать свои белые шляпы на аутсорсинг таким сервисам, как HackerOne, который тестирует программные продукты на наличие уязвимостей и ошибок за вознаграждение.

Или компании могут даже отдать свои белые шляпы на аутсорсинг таким сервисам, как HackerOne, который тестирует программные продукты на наличие уязвимостей и ошибок за вознаграждение.

Наконец, есть толпа серых шляп, хакеры, которые используют свои навыки для взлома систем и сетей без разрешения (прямо как черные шляпы). Но вместо того, чтобы сеять преступный хаос, они могут сообщить о своем открытии владельцу-мишени и предложить устранить уязвимость за небольшую плату.

Если ваш компьютер, планшет или телефон находятся в центре внимания цели хакера, окружите их концентрическими кольцами мер предосторожности.

В первую очередь загрузите надежный антивирусный продукт (или приложение для телефона), который может обнаруживать и нейтрализовывать вредоносное ПО, а также блокировать подключения к вредоносным фишинговым веб-сайтам. Конечно, независимо от того, используете ли вы Windows, Android, Mac, iPhone или корпоративную сеть, мы рекомендуем многоуровневую защиту Malwarebytes для Windows, Malwarebytes для Mac, Malwarebytes для Android, Malwarebytes для Chromebook, Malwarebytes для iOS, и бизнес-продукты Malwarebytes.

Во-вторых, загружайте приложения для телефона только с законных торговых площадок, которые самостоятельно контролируют наличие вредоносных программ, таких как Google Play и Amazon Appstore. (Обратите внимание, что политика Apple ограничивает пользователей iPhone загрузкой только из App Store.) Тем не менее, каждый раз, когда вы загружаете приложение, сначала проверяйте рейтинги и отзывы. Если у него низкий рейтинг и небольшое количество загрузок, лучше избегать этого приложения.

Знайте, что ни один банк или система онлайн-платежей никогда не запросят у вас учетные данные для входа в систему, номер социального страхования или номера кредитных карт по электронной почте.

Независимо от того, пользуетесь ли вы телефоном или компьютером, убедитесь, что ваша операционная система постоянно обновляется. Также обновите другое резидентное программное обеспечение.

Избегайте посещения небезопасных веб-сайтов, никогда не загружайте непроверенные вложения и не переходите по ссылкам в незнакомых электронных письмах. Вы также можете использовать Malwarebytes Browser Guard для более безопасного просмотра.

Все вышеперечисленное является элементарной гигиеной и всегда полезно. Но плохие парни вечно ищут новый путь в вашу систему. Если хакер узнает один из ваших паролей, который вы используете для нескольких служб, у него есть приложения, которые могут взломать другие ваши учетные записи. Поэтому делайте свои пароли длинными и сложными, избегайте использования одного и того же пароля для разных учетных записей и вместо этого используйте менеджер паролей. Потому что стоимость даже одной взломанной учетной записи электронной почты может обрушить на вас катастрофу.

«Знайте, что ни один банк или система онлайн-платежей никогда не запросят у вас учетные данные для входа в систему, номер социального страхования или номера кредитных карт по электронной почте».

Виртуальная частная сеть или VPN — это технология, позволяющая установить безопасное и частное подключение к Интернету. VPN по сути действует как цифровой посредник между вами и Интернетом. Ваш интернет-трафик проходит через зашифрованный туннель и будет выглядеть так, как будто он исходит от VPN-сервера, а не от вашего собственного IP-адреса (что такое IP-адрес). Это обеспечивает конфиденциальность в Интернете и защищает ваш цифровой след, что очень важно, особенно если вы используете общедоступный Wi-Fi или общее соединение Wi-Fi.

Если вам интересно узнать больше о VPN, вы можете прочитать больше в этой статье — Что такое VPN.

Хотя большинство пользователей ассоциируют взлом с компьютерами Windows, операционная система Android также является привлекательной целью для хакеров.

Немного истории: Ранние хакеры, одержимо изучавшие низкотехнологичные методы обхода защищенных телекоммуникационных сетей (и дорогостоящих междугородних звонков того времени), первоначально назывались фриками — сочетание слов «телефон» и «фрики». Они были определенной субкультурой в 1970-х, и их деятельность называлась фрикингом.

Они были определенной субкультурой в 1970-х, и их деятельность называлась фрикингом.

В настоящее время фрикеры вышли из эпохи аналоговых технологий и стали хакерами в цифровом мире более чем двух миллиардов мобильных устройств. Хакеры мобильных телефонов используют различные методы для доступа к мобильному телефону человека и перехвата голосовой почты, телефонных звонков, текстовых сообщений и даже микрофона и камеры телефона, и все это без разрешения или даже ведома этого пользователя.

«Киберпреступники могут просматривать ваши сохраненные данные на телефоне, включая личную и финансовую информацию».

По сравнению с iPhone, телефоны Android гораздо более раздроблены, чей характер с открытым исходным кодом и несоответствия стандартов с точки зрения разработки программного обеспечения подвергают Android большему риску повреждения данных и кражи данных. Взлом Android может привести к множеству плохих вещей.

Киберпреступники могут просматривать сохраненные на телефоне данные, включая идентификационную и финансовую информацию. Точно так же хакеры могут отслеживать ваше местоположение, заставлять ваш телефон отправлять текстовые сообщения на веб-сайты премиум-класса или даже распространять свой взлом (со встроенной вредоносной ссылкой) другим среди ваших контактов, которые будут нажимать на него, потому что кажется, что он исходит от вас.

Точно так же хакеры могут отслеживать ваше местоположение, заставлять ваш телефон отправлять текстовые сообщения на веб-сайты премиум-класса или даже распространять свой взлом (со встроенной вредоносной ссылкой) другим среди ваших контактов, которые будут нажимать на него, потому что кажется, что он исходит от вас.

Конечно, законные правоохранительные органы могут взламывать телефоны с ордером на хранение копий текстов и электронных писем, расшифровку личных разговоров или отслеживание перемещений подозреваемого. Но черные хакеры определенно могут причинить вред, получив доступ к учетным данным вашего банковского счета, удалив данные или добавив множество вредоносных программ.

Телефонные хакеры обладают преимуществом многих методов взлома компьютеров, которые легко адаптировать к Android. Фишинг, преступление, заключающееся в нацеливании на отдельных лиц или членов целых организаций с целью заманить их к раскрытию конфиденциальной информации с помощью социальной инженерии, является проверенным и надежным методом для преступников. На самом деле, поскольку телефон отображает гораздо меньшую адресную строку по сравнению с ПК, фишинг в мобильном интернет-браузере, вероятно, облегчает подделку, казалось бы, надежного веб-сайта, не раскрывая тонкие подсказки (например, преднамеренные орфографические ошибки), которые вы можете увидеть на веб-сайте. настольный браузер. Итак, вы получаете записку от своего банка с просьбой войти в систему для решения срочной проблемы, переходите по удобно предоставленной ссылке, вводите свои учетные данные в форму, и хакеры у вас есть.

На самом деле, поскольку телефон отображает гораздо меньшую адресную строку по сравнению с ПК, фишинг в мобильном интернет-браузере, вероятно, облегчает подделку, казалось бы, надежного веб-сайта, не раскрывая тонкие подсказки (например, преднамеренные орфографические ошибки), которые вы можете увидеть на веб-сайте. настольный браузер. Итак, вы получаете записку от своего банка с просьбой войти в систему для решения срочной проблемы, переходите по удобно предоставленной ссылке, вводите свои учетные данные в форму, и хакеры у вас есть.

Троянские приложения, загруженные с незащищенных торговых площадок, представляют собой еще одну перекрестную хакерскую угрозу для Android. Крупные магазины приложений для Android (Google и Amazon) внимательно следят за сторонними приложениями; но встроенное вредоносное ПО может проникать либо изредка с надежных сайтов, либо чаще с менее надежных сайтов. Таким образом, на вашем телефоне размещается рекламное ПО, шпионское ПО, программа-вымогатель или любое другое вредоносное ПО.

«Bluehacking получает доступ к вашему телефону, когда он появляется в незащищенной сети Bluetooth».

Другие методы еще более изощренны и не требуют манипулирования пользователем, чтобы он щелкнул неверную ссылку. Bluehacking получает доступ к вашему телефону, когда он появляется в незащищенной сети Bluetooth. Можно даже имитировать доверенную сеть или вышку сотовой связи для перенаправления текстовых сообщений или сеансов входа в систему. А если вы оставите свой разблокированный телефон без присмотра в общественном месте, вместо того, чтобы просто украсть его, хакер может клонировать его, скопировав SIM-карту, что равносильно передаче ключей от вашего замка.

Чтобы вы не думали, что взлом — это проблема только Windows, будьте уверены, пользователи Mac — вы не застрахованы. В 2021 году Apple публично подтвердила, что да, на компьютеры Mac попадают вредоносные программы.

До этого признания в 2017 году проводилась фишинговая кампания, нацеленная на пользователей Mac, в основном в Европе. Передаваемый трояном, который был подписан действительным сертификатом разработчика Apple, взломщик выманивал учетные данные, выводя полноэкранное предупреждение, в котором утверждалось, что есть важное обновление OS X, ожидающее установки. Если взлом удался, злоумышленники получили полный доступ ко всем сообщениям жертвы, что позволило им подслушивать все веб-браузеры, даже если это HTTPS-соединение со значком блокировки.

Передаваемый трояном, который был подписан действительным сертификатом разработчика Apple, взломщик выманивал учетные данные, выводя полноэкранное предупреждение, в котором утверждалось, что есть важное обновление OS X, ожидающее установки. Если взлом удался, злоумышленники получили полный доступ ко всем сообщениям жертвы, что позволило им подслушивать все веб-браузеры, даже если это HTTPS-соединение со значком блокировки.

Помимо взломов с помощью социальной инженерии на компьютерах Mac, случайные аппаратные недостатки также могут создавать уязвимости, как это было в случае с так называемыми недостатками Meltdown и Spectre, о которых The Guardian сообщила в начале 2018 года. Apple отреагировала, разработав защиту от этой уязвимости, но посоветовал клиентам загружать программное обеспечение только из надежных источников, таких как магазины приложений для iOS и Mac, чтобы предотвратить использование хакерами уязвимостей процессора.

А потом был коварный Calisto, вариант вредоносного ПО Proton Mac, который работал в дикой природе в течение двух лет, прежде чем был обнаружен в июле 2018 года. Он был похоронен в поддельном установщике кибербезопасности Mac и, помимо других функций, собирал имена пользователей и пароли.

Он был похоронен в поддельном установщике кибербезопасности Mac и, помимо других функций, собирал имена пользователей и пароли.

Более свежие примеры взлома компьютеров Mac и вредоносных программ для Mac включают Silver Sparrow, ThiefQuest и вредоносное ПО, маскирующееся под iTerm2. Хакеры создали обширный набор инструментов, от вирусов до вредоносных программ и брешей в системе безопасности, чтобы сеять хаос на вашем Mac. Хороший антивирус для Mac и программа защиты от вредоносных программ помогут защитить ваш Mac от таких вредоносных программ.

Для преступных хакеров бизнес процветает. Атаки программ-вымогателей на крупные предприятия широко освещались в новостях в течение 2021 года. Некоторые из них были громкими, например атаки на Colonial Pipeline, JBS (крупнейший в мире упаковщик мяса) или крупную паромную службу Steamship Authority. Существует несколько групп вымогателей, поставщиков программ-вымогателей как услуги и различных типов программ-вымогателей. Например, вам могут быть знакомы такие имена, как Конти, Рюк или ГандКраб.

Например, вам могут быть знакомы такие имена, как Конти, Рюк или ГандКраб.

Трояны по-прежнему представляют угрозу для бизнеса, наиболее известными из которых являются Emotet и TrickBot. Emotet, Trickbot и GandCrab полагаются на вредоносный спам в качестве основного переносчика инфекции. Эти вредоносные спам-сообщения, замаскированные под знакомые бренды, обманом заставляют ваших конечных пользователей щелкать вредоносные ссылки для скачивания или открывать вложение, загруженное вредоносным ПО. Интересно, что Emotet превратился из самостоятельного банковского троянца в инструмент для доставки других вредоносных программ, в том числе других банковских троянов, таких как Trickbot.

Так что же происходит, когда киберпреступники могут взломать вашу сеть?

Emotet, например, затормозил важные системы в городе Аллентаун, штат Пенсильвания, и потребовалась помощь группы реагирования на инциденты Microsoft для очистки. В целом город потратил на ремонт около 1 миллиона долларов.

GandCrab такой же ужасный. Было подсчитано, что программа-вымогатель с отвратительно звучащим названием уже принесла своим авторам около 300 миллионов долларов в виде платных выкупов, а отдельные выкупы установлены от 600 до 700 000 долларов.

В свете атак программ-вымогателей и троянов, которым в настоящее время отдают предпочтение хакеры-преступники, возникает вопрос: как я могу защитить свой бизнес от взлома? Вот несколько советов, как оставаться в безопасности.

Emotet и Trickbot используют уязвимости Windows EternalBlue/DoublePulsar, чтобы заражать компьютеры и распространяться по сетям, поэтому своевременно обновляйте свои системы.

Emotet и Trickbot используют уязвимости Windows EternalBlue/DoublePulsar, чтобы заражать компьютеры и распространяться по сетям, поэтому своевременно обновляйте свои системы.Хакеры обычно делятся на три типа: хакеры в черной шляпе, хакеры в белой шляпе и хакеры в серой шляпе. Как вы можете догадаться, они связаны с этичным взломом, неэтичным взломом или чем-то средним.

Взлом означает взлом компьютерной системы, устройства или сети для получения доступа к информации или данным . Взлом не всегда является злонамеренным действием, но этот термин тесно связан с киберпреступностью.

Стать хакером непросто — помимо прочего, вам потребуется хорошее знание нескольких языков программирования.

Инструменты для взлома: как хакеры взламывают? Взлом, как правило, носит технический характер (например, создание вредоносной рекламы, размещающей вредоносное ПО в ходе атаки, не требующей вмешательства пользователя).