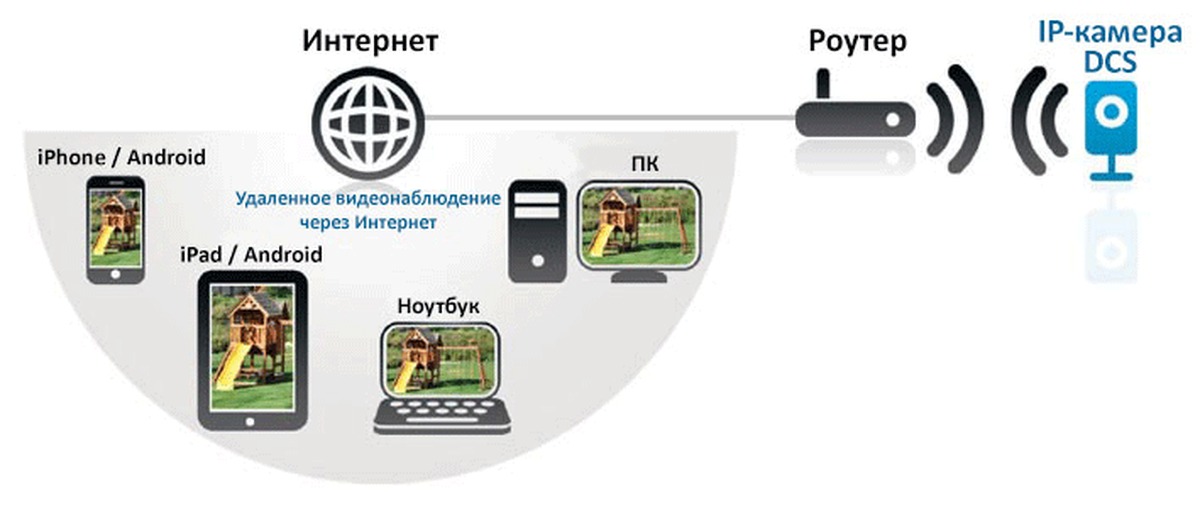

Практически к любому видеорегистратору можно подключиться удаленно с помощью ПК или мобильного устройства. Понятно, для этого нужно знать логин и пароль для подключения.

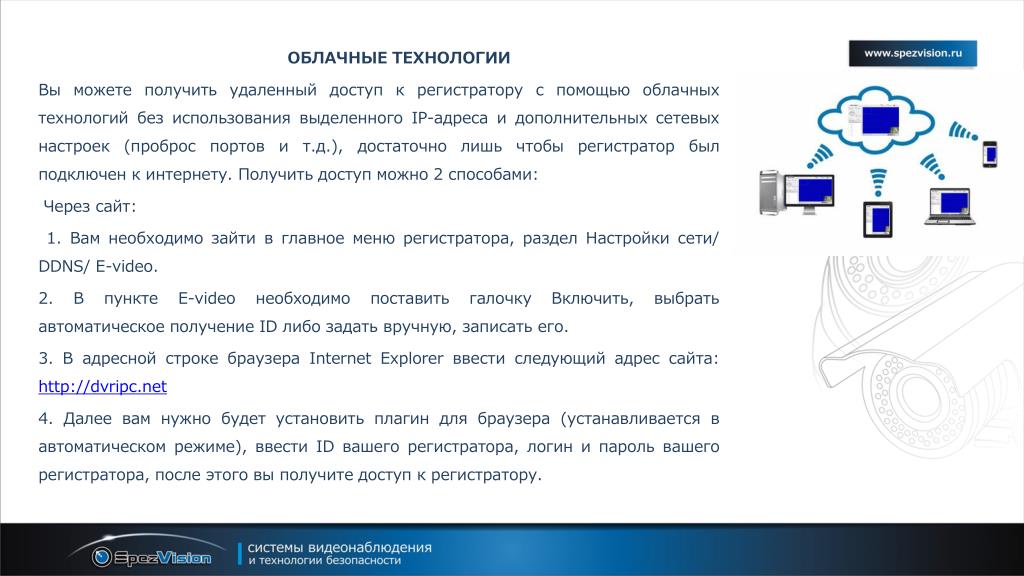

Лучше всего для подключения подойдет протокол P2P. Причем проще всего подключиться с помощью облачных сервисов, чтобы избежать сложных алгоритмов настроек подключения.

Вообще протокол P2P совершил настоящий прорыв в сфере видеонаблюдения Он позволяет получить доступ к камерам видеонаблюдения всего за несколько секунд. При этом отпала необходимость возиться с настройками маршрутизатора, получать статический внешний IP или перебрасывать порты. Нужно всего навсего считать QR-код регистратора с помощью вашего смартфона или ввести его серийный номер в мобильном приложении.

Нужно всего навсего считать QR-код регистратора с помощью вашего смартфона или ввести его серийный номер в мобильном приложении.

Чтобы подключится к видеорегистратору с помощью протокола P2P сперва нужно активировать его на самом регистраторе. Это делается довольно просто:

После этого не надо закрывать н раздел P2P, т.к. в нём появится QR-код, который вам нужно будет просканировать с помощью мобильного устройства.

После этого переходим к настройкам подключения на мобильном телефоне. Для этого подойдет любое мобильное приложение для видеонаблюдения, которое поддерживает протокол P2P.

Установив и запустив приложение, нужно нажать на пиктограмму камеры и найти раздел «Менеджер устройств». В нем вбираете пункт «P2P» и нажимаете на пиктограмму QR-кода, чтобы произвести производим сканирование.

По окончании сканирования прозвучит звуковой сигнал и на экране смартфона отобразиться серийный номер вашего регистратора. Если номер не появится, вы можете сами его присвоить. Теперь остается лишь нажать на кнопку «Старт отображения» и у вас на мобильнике появится видео с подключенных к регистратору камер.

Если вдруг не получается считать QR-код, ничего страшного. Удалённого подключения можно добиться, просто введя серийный номер регистратора в соответствующем поле. Узнать этот номер можно, глянув его на задней крышке регистратора или войдя в раздел «Настройки» → «Информация» → «Система» его сетевого интерфейса.

Удаленное подключение компьютера к видеорегистратору несколько более сложное. Например, чтобы это сделать с помощью известной программы SmartPSS нужно выполнить целый рад действий:

Если вы всё сделали правильно, в списке устройств отобразится ваш регистратор.

Чтобы в окне приложения одновременно отображалось несколько камер, нужно выбрать область экрана, а затем кликнуть по камере, которая должна там отображаться. В новой версии Smart PSS камеры можно просто перетаскивать в нужную область просмотра.

Подводя итог вышесказанному, отметим, что с появлением технологии P2P удаленное подключение мобильных устройств и ПК стало намного проще, чем раньше. Думаем, вам помогла данная статья разобраться в этом вопросе.

Напоминаем, что наша компания «Запишем всё» с 2010 года занимается проектированием, монтажом и обслуживанием систем видеонаблюдения в Москве и Подмосковье. Мы работаем быстро, качественно и по доступным ценам. Перечень услуг и цены на их вы можете посмотреть здесь.

Звоните +7 (499) 390-28-45 с 8-00 до 22-00 в любой день недели, в том числе и в выходные. Мы будем рады Вам помочь!

Заказать звонок!

Укажите своё имя и номер телефона, и наш специалист перезвонит Вам в ближайшее время.

Вы сможете задать все интересующие Вас вопросы касательно установки или обслуживания систем видеонаблюдения.

Указанные данные строго конфиденциальны и не передаются третьим лицам.

Go to Top

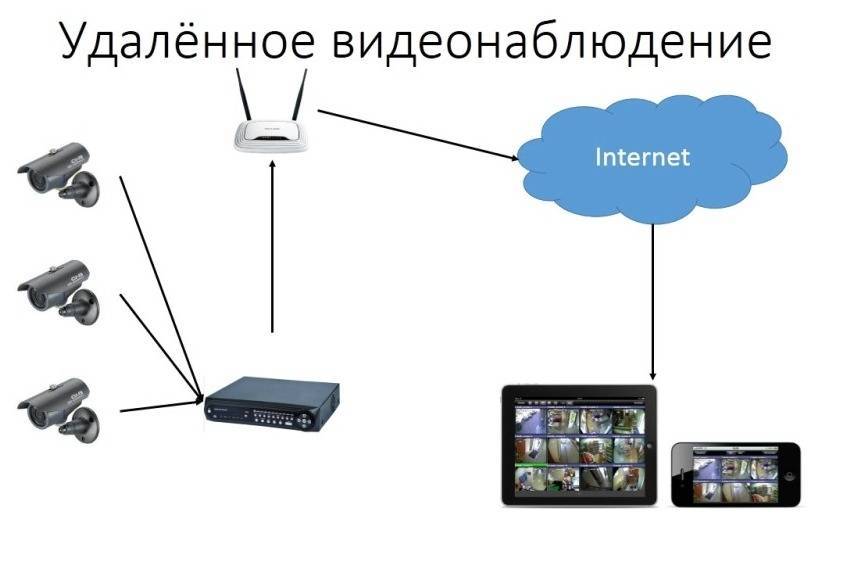

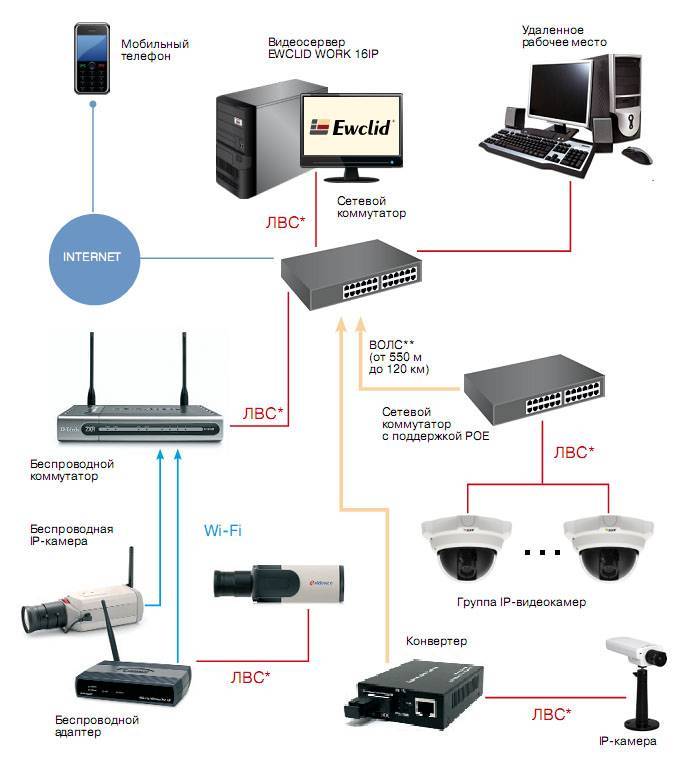

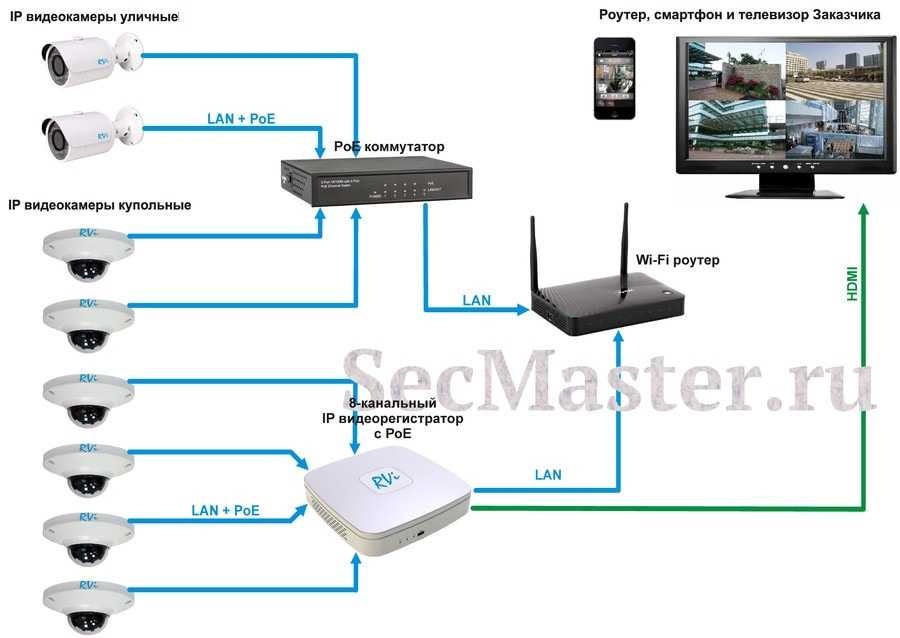

Принцип подключения очень простой для тех, кто сталкивался с настройкой маршрутизаторов (роутеров) ну или хотя бы какое-то представление имеет, что такое локальная сеть. Для тех впервые с этим сталкивается, постараемся объяснить наиболее подробно, начиная с самого начала.

В двух словах, Вам необходимо настроить сначала видеорегистратор на локальный статический ip-адрес, а затем перенаправить с локальных ip-адресов на один выделенный (прямой) ip-адрес и выбрать для каждого локального ip-адреса свой порт в настройках роутера. Если выделенный ip-адрес подключить нету возможности, то при определенных условиях можно воспользоваться DDNS-сервисом, заменяющий необходимость в покупке «выделенного ip-адреса».

Если выделенный ip-адрес подключить нету возможности, то при определенных условиях можно воспользоваться DDNS-сервисом, заменяющий необходимость в покупке «выделенного ip-адреса».

Заходим в «меню» видеорегистратора, находим раздел «Сеть», меняем получение ip-адреса автоматически (DHCP) на статический ip-адрес (STATIC). Вбиваем вручную:

192.168.0.111 – ip-адрес регистратора

255.255.255.0 – маска

192.168.0.1 – шлюз роутера

192.168.0.1 — dns сервер (у нас он определяется автоматически, но если у вас есть такая колонка, необходимое его указать согласно вашему роутеру)

Жмем подтверждение настроек, перезагружаем регистратор, чтобы настройки точно вступили в силу.

Мы вбили ШЛЮЗ согласно настройкам роутера, к которому будет подключаться видеорегистратор. В зависимости от марки и модели роутера подсеть может отличаться. Если вы не знаете настроек маршрутизатора, то заходим на него и ищем схожие разделы, чтобы максимально правильно настроить роутер. У маршрутизатора настройки должны быть теми же, что и у регистратора отличаясь друг от друга только ip.

У маршрутизатора настройки должны быть теми же, что и у регистратора отличаясь друг от друга только ip.

В нашем случаи роутер имеет по умолчанию локальный ip 192.168.0.1, а у видеорегистратора 192.168.0.111 и порт в обоих случаях при использовании web-браузера будет 80 порт (http://192.168.0.111:80/).

*На картинке ниже красным выделено место куда вписываются ip-адреса.

Локальных адресов у одного роутера может быть от 1 до 255, но внешний ip-адрес или доменное имя будет одно, поэтому чтобы, заходить под одним ip-адресом или доменом понадобиться указать каждому устройству свой порт. Порт указывается от 0 до 65550 и в нашем случаи для роутера мы будем использовать 9001 порт, а для web-интерфейса видеорегистратора 9011.

Как правило, на маршрутизаторах указывается web-порт в разделах «Безопасность», «Security», «Инструментарий», «Tools», «Настройки системы» «System Settings» и прочие. Категория «Удаленное управление», «Remote Management».

*необходимо включить удаленное управление роутером.

Порты перенаправляются в таких разделах как «Переадресация», «Forwarding», «Advanced». Категория «Виртуальные серверы», «Virtual servers».

*В категории виртуальные серверы указать переадресацию портов.

Указывается порт прямого ip-адреса, порт локального ip-адреса, сам ip-адрес.

*Выделенный ip-адрес один, поэтому указывается только внешний порт, локальный ip-адрес и внутренний порт.

Для того, чтобы роутер выдавал один и тот же локальный ip-адрес регистратору, необходимо его зарезервировать. Если этого не сделать, то при отключении регистратора прописанный локальный адрес займет другое оборудование получающее настройки автоматически, а регистратор вовсе не подключится если в роутере нету перенаправления на такой случай. Забронировать ip адреса можно по МАС-адресу в разделе «управлением DHCP» категория «Резервирование адресов»/ «Address Reservation». Если такой функции нету, то укажите на роутере ip не раздающий по DHCP или укажите какой-нибудь из последних (например: если роутер выдает 192.168.0.100-199, то на регистраторе укажите 192.168.0.99).

*Резервируйте локальные ip-адреса оборудования, для того чтобы их автоматически не выдал роутер другому оборудованию.

При использовании DDNS сервиса ip-адрес роутера может меняться, но он обязательно должен быть внешним. То есть, если у вас интернет провайдер выдает айпи адреса в зоне на 10.0.0.0; 192.168.0.0; 172.16.0.0 то работать данный сервис не будет даже при условии переадресации на их оборудовании и выдачи прямого (выделенного) IP!

То есть, если у вас интернет провайдер выдает айпи адреса в зоне на 10.0.0.0; 192.168.0.0; 172.16.0.0 то работать данный сервис не будет даже при условии переадресации на их оборудовании и выдачи прямого (выделенного) IP!

*Сервис DDNS работает исключительно с внешними ip-адресами. Подключение DDNS сервиса не обязательно!

Также будьте внимательны, покупая услугу прямого ip-адреса у операторов сотовой связи, к примеру, мегафон или мтс, прямой ip адрес оформляется только на юридическое лицо, а выделенные адреса для физических лиц будут менять (как они говорят НЕЗНАЧИТЕЛЬНО =). А при незначительной смене ip-адреса попасть на роутер или видеорегистратор не получиться, если не использовать DDNS сервисы, что тоже в некоторых случаях не получиться сделать!

Перезагружаем оборудование, ждем несколько минут и пробуем зайти в браузер на видеорегистратор по ip-адресу 192.168.0.111/ с компьютера подключенного в единую сеть с регистратором, а именно, к настраиваемому порту. Если Вы заходите через интернет (во всех случаях кроме первого), то указываете выделенный IP и порт – 93.83.11.111:9011/

Если Вы заходите через интернет (во всех случаях кроме первого), то указываете выделенный IP и порт – 93.83.11.111:9011/

Если у Вас подключен DDNS сервис, то вместо внутреннего или локального ip-адреса можете использовать доменное имя. На нашем примере мы видим, что это: q900001.no-ip.biz:9011/

*Если загрузился белый лист, то это означает, что плагин не установлен или ваш браузер не поддерживает программное обеспечение видеорегистратора. Практические все видеорегистраторы открываются через web-браузер Internet Explorer (IE).

*Пользователь должен иметь доступ к web-просмотру, поэтому если не получается войти проверьте в меню регистратора в разделе «управление пользователями» или создайте нового с полными правами.

— Как установить и настроить программу для просмотра с мобильного телефона или планшета онлайн видео с вашего регистратора, читайте статью >> видеонаблюдение через мобильный телефон

— Если вы не попали на видеорегистратор, попробуйте подключить компьютер напрямую. Таким образом Вы поймете где искать проблему, если не знаете как это делается читайте статью >> подключение видеорегистратора к компьютеру

Таким образом Вы поймете где искать проблему, если не знаете как это делается читайте статью >> подключение видеорегистратора к компьютеру

— Данная статья написана используя проверенный годами и в тоже время не дорогой Wi-Fi роутер TP-Link TL-WR841N. С заявленным беспроводным соединением в 300 Мбит/сек и 100 Мбит/сек. по витой паре. Хотим отметить, что все модели исправно выдавали более 90 Мбит/сек при тестировании. В нашем магазине вы можете приобрести перейдя по ссылке данный маршрутизатор TP-Link «TL-WR841N» 300Мбит/сек.

Руководство по службам удаленного доступа Все ИТ-ресурсы Калифорнийского университета в Беркли и все устройства, подключенные к сети или облачным службам Калифорнийского университета в Беркли, должны соответствовать Минимальному стандарту безопасности для сетевых устройств (MSSND). Приведенные ниже Требования к реализации представлены в качестве руководства, помогающего выполнить Требование к службам удаленного доступа.

Удаленный рабочий стол, интерактивная оболочка или доступ на уровне терминала, который обеспечивает широкий доступ из общедоступного Интернета к системе, не разрешен и должен быть ограничен. Косвенный доступ с использованием шлюза или прокси-сервиса, утвержденного для использования в кампусе CISO, разрешен. Также разрешен удаленный доступ с использованием конфигурации, одобренной посредством документированной политики модуля, которая соответствует приведенным ниже требованиям к конфигурации.

Только службы удаленного доступа, такие как прокси-серверы и VPN-шлюзы, конфигурация и использование которых одобрены Директором по информационной безопасности или в соответствии с документированной политикой подразделения, могут предоставлять широкий доступ к Сеть Калифорнийского университета в Беркли из общедоступного Интернета. Эти службы удаленного доступа должны соответствовать приведенным ниже требованиям к конфигурации.

Эти службы удаленного доступа должны соответствовать приведенным ниже требованиям к конфигурации.

Весь разрешенный удаленный доступ к отдельным системам или сети Калифорнийского университета в Беркли должен быть настроен в соответствии с Руководством по службам удаленного доступа.

Это требование не применяется к:

Службы, обеспечивающие удаленный доступ к системам (например, к рабочему столу, оболочке) или к сети Калифорнийского университета в Беркли из общедоступного Интернета, являются важными целями для злоумышленников. Когда эти службы открыты для Интернета, злоумышленники могут скомпрометировать учетные данные, систему или поставить под угрозу другие системы:

Поэтому очень важно, чтобы службы удаленного доступа были защищены от злоумышленников в общедоступной сети Интернет.

Утвержденные службы удаленного доступа кампуса

Эти рекомендации применимы ко всем удаленным рабочим столам, интерактивным оболочкам и службам доступа на уровне терминала. Примеры включают: протокол удаленного рабочего стола Microsoft (RDP), SSH, удаленный рабочий стол Apple, VNC. Они также применяются к таким службам, как удаленное администрирование виртуальных машин, удаленных KVM и консольных серверов.

Одноразовые пароли на основе времени (TOTP) предпочтительнее, чем одноразовые пароли на основе HMAC (HTOP)

Одноразовые пароли на основе времени (TOTP) предпочтительнее, чем одноразовые пароли на основе HMAC (HTOP)

Руководство по управлению ключами SSH

Руководство по управлению ключами SSH Примеры ситуаций, когда применяется это требование:

Примеры ситуаций, когда это требование не применяется:

д.) [1]

д.) [1][1] ПРИМЕЧАНИЕ. Сторонние службы, используемые для облегчения удаленного доступа, должны соответствовать применимым политикам и процедурам безопасности данных о закупках.

Щелкните правой кнопкой мыши «Мой компьютер», а затем выберите «Свойства». Перейдите на вкладку «Удаленный», а затем выберите «Разрешить удаленные подключения к этому компьютеру». Затем нажмите кнопку «ОК».

Затем нажмите кнопку «ОК».

Зайдите в панель управления на своем компьютере, затем в «Система и безопасность», а затем в «Брандмауэр Windows». Нажмите «Дополнительные настройки» слева. Убедитесь, что «Правила для входящих подключений» для удаленного рабочего стола «Включены». Обратите внимание, что если вы используете на своем компьютере брандмауэр, отличный от брандмауэра Windows, вы должны открыть порт 3389 в брандмауэре.

Войдите на веб-сайт маршрутизатора (обычно по адресу http://192.168.1.1 или http://192.168.0.1) и перейдите в раздел «Переадресация портов».

Добавьте новое правило «Переадресация портов» для TCP-порта 3389, которое будет перенаправляться на внутренний IP-адрес вашего компьютера. Чтобы получить внутренний IP-адрес устройства, вы можете ввести ipconfig в «cmd.exe». Обычно он имеет вид «192.168.1.**».

Чтобы получить внутренний IP-адрес устройства, вы можете ввести ipconfig в «cmd.exe». Обычно он имеет вид «192.168.1.**».

ПРИМЕЧАНИЕ : Если вам нужно подключиться к нескольким машинам за одним и тем же маршрутизатором, вы должны настроить переадресацию портов для все эти машины. Предположим, что машина 1 имеет внутренний IP-адрес 192.168.1.41, машина 2 имеет внутренний IP-адрес 192.168.1.42, а машина 3 имеет внутренний IP-адрес 192.168.1.43. Мы можем настроить разные внешние порты для разных машин, как показано на рисунке ниже.

Чтобы убедиться, что перенаправление портов настроено правильно, вы можете использовать наш

Проверка порта

сетевой инструмент, чтобы увидеть, открыт ли соответствующий порт.

Если при проверке порта вы получите ответ «Успех», значит, ваша сеть настроена правильно.

Интернет-провайдеры регулярно меняют ваш IP-адрес, но с помощью динамического DNS вы можете сохранить свой домен, указывающий на текущий IP-адрес вашего домашнего сервера или других устройств.

Вы можете регистр собственное доменное имя (yourdomain.com) и зарегистрироваться для Dynu Dynamic DNS Service для него или используйте бесплатное доменное имя Dynu (yourdomain.dynu.com). Вы можете обратиться к этому Начиная учебник для получения дополнительной информации.

ШАГ 5: Используйте службу Dynu DDNS для удаленного доступа к вашему компьютеру Скачать

соответствующее клиентское программное обеспечение и запустите его на компьютере, чтобы имя хоста соответствовало вашему динамическому IP-адресу.